Active Directory-ın təhlükəsizlik məsləhətləri

Active Directory-ın təhlükəsizlik məsləhətləri

Salam əziz dostlar,Bu yazıda biz şəbəkə mühitində Active Directory-da edilməli olan bəzi təhlükəsizlik məsləhətləri haqqında danışacağıq. Bu təhlükəsizlik məsləhətləri bizə şəbəkə mühitində təhlükəsiz şəkildə konfiqurasiya olunmayan aktiv kataloq və domen nəzarətçilərinin nə qədər təhlükəli ola biləcəyi barədə məlumat verəcəkdir.

Active Directory nədir?

Bu, LDAP protokolundan istifadə edə bilən və bizə şəbəkə mühitində idarəetməni təmin etməyə imkan verən Windows serverlərində istifadə üçün Microsoft tərəfindən hazırlanmış server roludur. Active Directory ilə idarə etməyə imkan verən və onlarda yerli domen quraşdırılmış maşınlara ümumiyyətlə domen nəzarətçiləri deyilir. Bu serverlərin köməyi ilə biz şəbəkə mühitini, kompüterləri, qrupları, istifadəçiləri və ətrafdakı bir çox başqa obyektləri idarə edə bilərik.

Məqaləmizdə heç bir rol və xüsusiyyət quraşdırması haqqında danışmayacağıq. Hazırda quraşdırılmış mühitlərdə sizə qısa ekran görüntüləri təqdim etməklə problemləri izah edəcəyik.

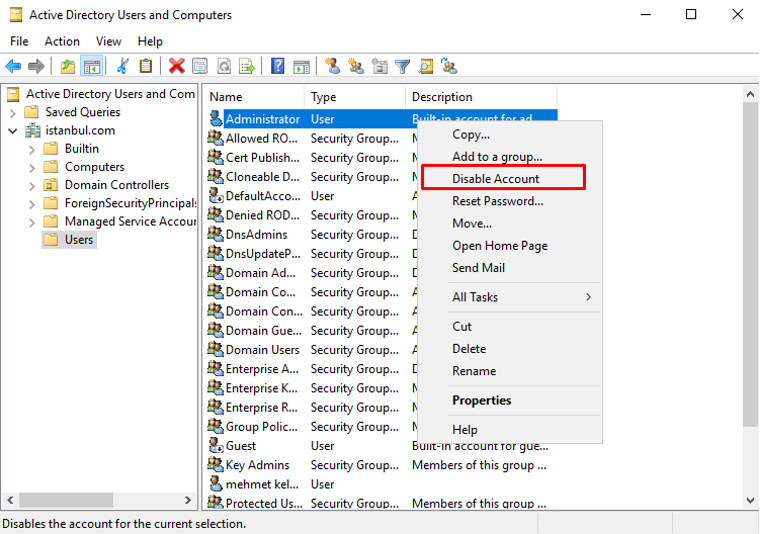

1-) Administrator hesablarının ayrılması və istifadə olunmayan hesabların deaktiv edilməsi

Şəbəkə mühitində active directory ve domain controller konfiqurasiya edən hər bir sistem administratorunun bilməli olduğu ən vacib şeylərdən biri; Domen konfiqurasiyası addımları tamamlandıqdan sonra standart administrator hesabı deaktiv edilir. Default olaraq, kobud güc hücumları zamanı Administrator hesabı avtomatik olaraq kilidlənmir. Bu səbəbdən, təcavüzkarlar hücum vektorlarını birbaşa şəbəkə mühitində administrator hesablarında sınayacaqlar.

Şəbəkə mühitində hər bir istifadəçiyə administrator səlahiyyəti verilməməlidir. Hər bir istifadəçinin görməli olduğu işə bərabər giriş hüquqları olmalıdır.

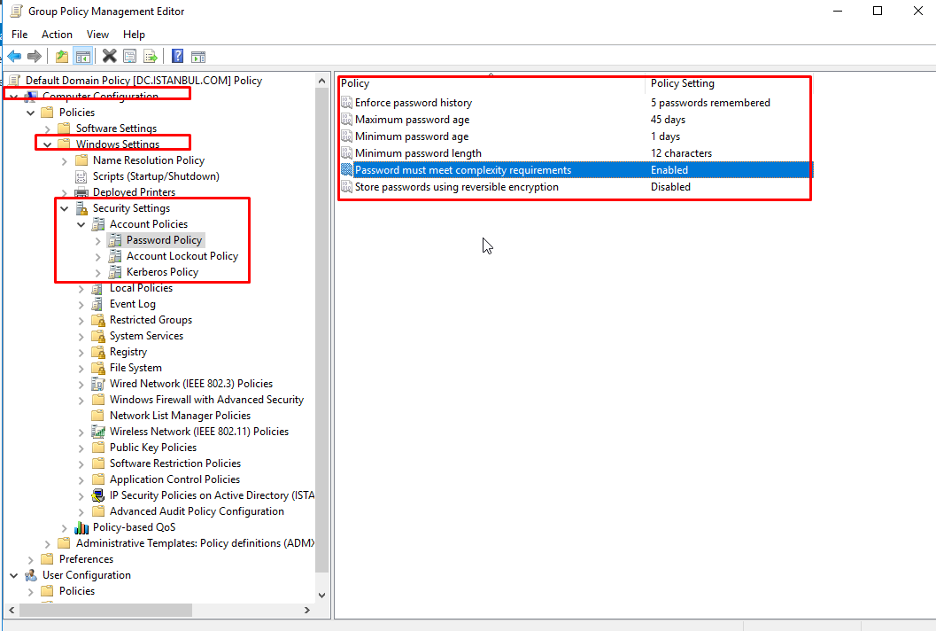

2-) Parol siyasətlərinin müəyyən edilməsi

Bəzi təhlükəsizlik siyasətləri şəbəkə mühitində mövcud olan DC maşınında qrup siyasətini konfiqurasiya etməklə istifadəçi hesablarına tətbiq edilməlidir. Bunlardan ən mühümü parol siyasətidir. İstifadəçilər istifadə etdikləri son 5 paroldan təkrar istifadə edə bilməməlidirlər. Onların seçdiyi parollar minimum 12 simvoldan ibarət olmalıdır və xüsusi simvollardan, böyük və kiçik hərflərdən və rəqəmlərdən ibarət olmalıdır. Hər bir istifadəçi 30-45 gün ərzində parol məlumatlarını dəyişdirməyə məcbur edilməlidir.

Hesab sahiblərinin Brute force hücumlarına qarşı məhdud sayda səhv parolları yoxlama hüququ olmalıdır. Müəyyən sayda səhv parol daxil edildikdən sonra hesab minimum 10-15 dəqiqə kilidli qalmalıdır.

İstifadəçinin 10-15 dəqiqə ərzində cəhd edə biləcəyi parolların maksimum sayı 5-10 ilə məhdudlaşdırılmalıdır. Bundan əlavə, qurumun və ya şirkətin əməkdaşlarına kibertəhlükəsizliklə bağlı maarifləndirmə təlimi keçirilməlidir.

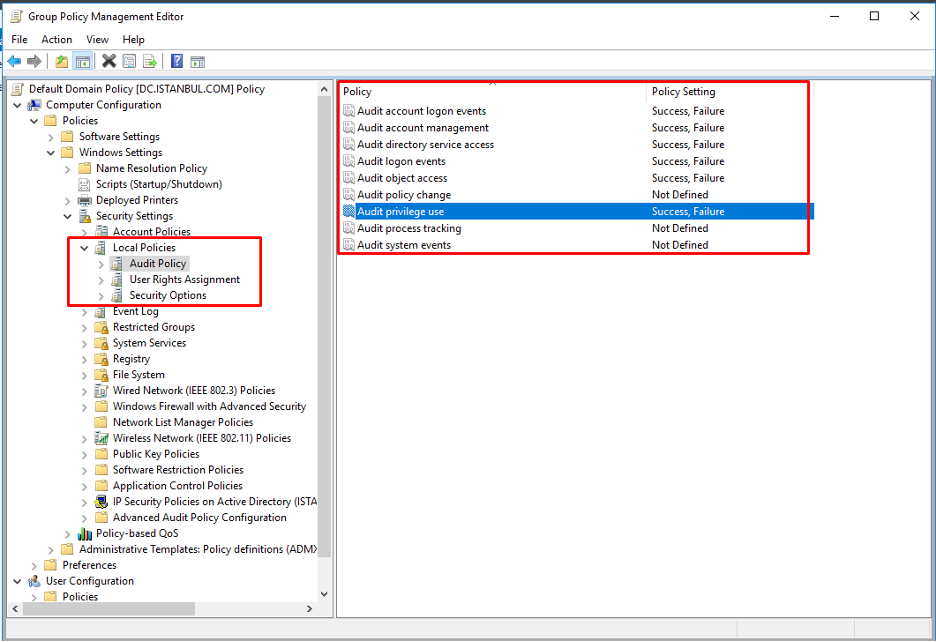

3-) Audit Policy’ləri

Audit Policy hadisələrin idarə edilməsi üçün çox vacibdir. İstifadəçilərin active directory mühitində etdiyi hər bir əməliyyatı müəyyən etmək və izləmək üçün bir çox audit polcy tətbiq oluna bilər. Hər bir istifadəçiyə, hər bir qrupa və ya şəbəkə mühitində yaradılmış istifadəçi hesabına edilən dəyişikliklər, parol yaradılması və ya dəyişdirilməsi əməliyyatları audit policilərinin köməyi ilə nəzarət edilməli və müşahidə edilməlidir. Fəlakətlərin idarə edilməsində şəbəkə mühitində baş verənlər sistem administratorları tərəfindən asanlıqla təhlil edilməlidir. İstifadəçilərin uğurlu və uğursuz girişləri Audit Hesabına Giriş Hadisələri siyasəti ilə qeyd edilməlidir.

4-) Dəstəklənməyən əməliyyat sistemlərindən istifadə etməmək

Geriyə dəstək dayandırılmış Windows əməliyyat sistemləri şəbəkə mühitində yerləşdirilməməlidir. Bunlar Windows xp, server 2003, Windows Vista, Windows 7 və oxşar əməliyyat sistemləridir. Yeniləmələr şəbəkə mühitində xidməti pozmadan Qrup Siyasəti və WSUS rollarından/xüsusiyyətlərindən istifadə etməklə müəyyən tarixlər arasında avtomatik olaraq həyata keçirilməlidir.

5-) Komputerə istifadəçi giriş etdikdən sonra sessiya dayandırılmalıdır.

Penetrasiya testləri zamanı dəfələrlə rast gəlinən vəziyyətlərdən biri də LSASS vasitəsilə əldə edilən parol məlumatının əvvəllər maşına hər hansı səbəbdən daxil olmuş istifadəçilərin seanslarını dayandırmaması nəticəsində atılmasıdır. Bu cür hallar serverin hər hansı səbəbdən təhlükə altına düşdüyü halda imtiyazların artırılmasına yol açır. Təcavüzkarların daxil olduqları maşında görəcəkləri ilk işlərdən biri maşına məhdud istifadəçi ilə daxil olublarsa, öz imtiyazlarını artırmaqdır. Bu məqsədlə, SAM verilənlər bazası və LSASS prosesinin cari zibilinin alınması təcavüzkarların imtiyazları artırmasını asanlaşdıracaq. Qəbul edilmiş SAM və LSASS dump faylları mimikatz və samdump2 kimi alətlərlə açıla bilər və bəzi hallarda parol xülasələri və hətta düz mətn parol məlumatları əldə edilə bilər. İstifadəçilər istifadə etdikləri kompüterlərdə yerinə yetirdikləri əməliyyatları tamamladıqdan sonra yaddaşda baş verə biləcək hər hansı tullantı sızmasının qarşısını almaq üçün sessiyanı bitirməli və hətta maşını yenidən işə salmalıdırlar. Yenidən başladıqdan sonra maşın yenidən işə düşəcək və yaddaşdakı hesab məlumatları yox olacaq.

6-) Şəbəkə mühitində File server-də paylaşılan qovluqlar

Şəbəkə mühitində paylaşılan qovluqlar və serverlər ümumiyyətlə şəbəkə mühitində istifadə olunan və istifadəçilərə müxtəlif sənədlərə asanlıqla daxil olmaq imkanı verən resurslardır. Yenə də bir çox təhlükəsizlik testləri göstərir ki, hər kəsin şəbəkə mühitlərində paylaşılan resurslara oxumaq və yazmaq imkanı hələ də olduqca yaygındır. Təcavüzkarlar şəbəkə mühitində daxil olduqları istənilən ehtiyat serverdəki resurslardan istifadə edə və bu resursları öz kompüterlərinə köçürə bilərlər. Yazmaq, Oxumaq hüququ yalnız şəbəkə mühitində səlahiyyətli şəxslərə verilməlidir. Məsələn, mühasibat uçotu məlumatları hər günün sonunda şəbəkə mühitində paylaşma serverində “mühasibat uçotu” qovluğunda saxlanılırsa, yalnız mühasibatlıq şöbəsində çalışan istifadəçilərin həmin qovluğa giriş hüququ olmalıdır. Hətta bu halda, giriş diqqətlə yoxlanılmalı və yazma icazəsi yalnız yazma icazəsi lazım olan istifadəçilərə verilməlidir. Eynilə, yazmaq icazəsi tələb etməyən, ancaq oxu əməliyyatlarını yerinə yetirməkdən məsul olan istifadəçilərə bu mövzuda yalnız oxumaq icazəsi verilməlidir. Təcavüzkarlar əldə etdikləri istənilən istifadəçi adı və parol məlumatı ilə şəbəkə mühitində paylaşılan qovluqlara öz zərərli fayllarını yeritməyə və oradan sessiya əldə etməyə çalışacaqlar. Belə vəziyyətlər üçün istifadə edilən ən məşhur vasitələrdən biri psexec-dir.

Bir sözlə, hər kəsə şəbəkə mühitində hər hansı bir qovluğa oxumaq və ya yazmaq icazəsi verilməməlidir. İstifadəçilərin icazələri daxil olmaq istədikləri hər bir qovluqda sorğulanmalı və onlar yalnız öz giriş məlumatları ilə daxil ola bilməlidirlər.

7-) Şəbəkə mühitində istifadə olunmayan serverlərin söndürülməsi və təcrid edilməsi

Təəssüf ki, bu, təhlükəsizlik testlərində rast gəlinən ən ümumi vəziyyətlərdən biridir. Testin aparıldığı alt şəbəkədə mövcud olan və boş qalan köhnə serverlər şəbəkə mühitində unudulur və bu, təcavüzkarların ehtiva etdikləri etimadnamələri ilə hücum etmək imkanı yaradır.Müvafiq maşınlar ümumiyyətlə yeniləmələrin unudulmuş və ya yamaqların alınmadığı bir vəziyyətdədir. Təəssüf ki, belə bir maşına girdikdən sonra səlahiyyətli şəxsdən müdafiə;

-“Biz o serverdən hər halda istifadə etmirik, tezliklə onu şəbəkə mühitində bağlayacağıq.” Şəklindədir.

Belə bir serverə daxil olduqdan sonra təcavüzkar yuxarıda qeyd olunan üsullarla həmin serverdən əldə edilə bilən istənilən etimadnaməni sözün əsl mənasında istifadə edə bilər və şəbəkə mühitində aktiv kataloq serverində hələ də aktualdırsa, bu məlumatdan faydalana bilər. Bu səbəbdən istifadə olunmayan serverlər reklam mühitindən silinməli, girişi bloklanmalı və şəbəkədən ayrılmalıdır.

😎 İkinci dərəcəli DNS serverləri konfiqurasiya edilməlidir

Şəbəkə mühitində mövcud olan və hazırda Active Directory ilə inteqrasiya olunmuş əsas DNS serverləri hər hansı bir fəlakət zamanı xidmətdən çıxsa, şəbəkə mühitində xidmət ciddi şəkildə dayandırılacaq. Bu səbəbdən, ikinci dərəcəli DNS serverləri həmişə konfiqurasiya edilməlidir. Bu serverlər zona-transfer idarəetməsi vasitəsilə əsas serverlərlə eyni vaxtda işləməli və onların qeydləri yenilənməlidir. Xidmətlərdə hər hansı bir pozuntunun qarşısını almaq üçün onlar ikitərəfli ad həllini həyata keçirə bilməlidirlər.

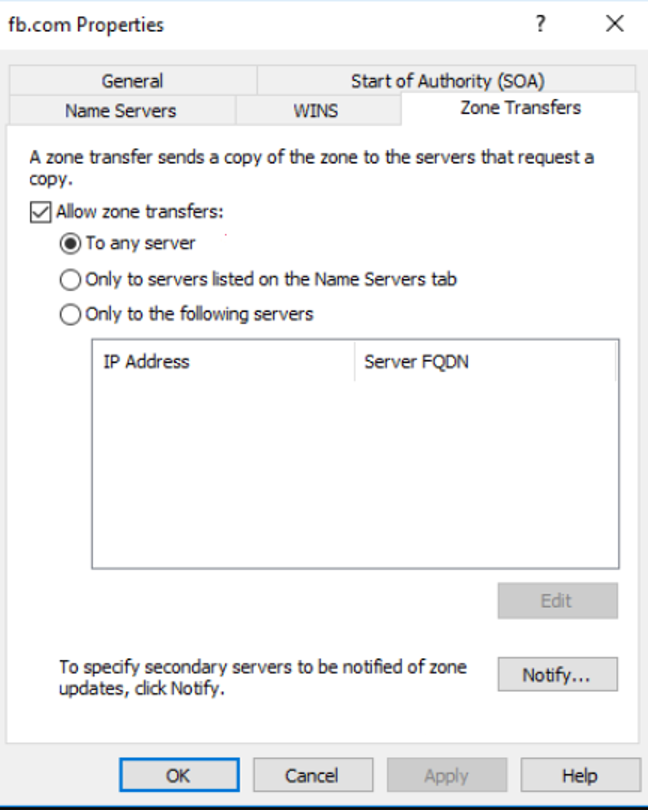

9-) Zona Transfer hücumlarının qarşısı alınmalıdır

İkinci dərəcəli DNS serverlərini konfiqurasiya edərkən edilən böyük səhvlərdən biri, zona köçürmə xüsusiyyətindən istifadə edərək cari qeydləri əsas DNS-dən çəkərkən əsas DNS-ə gələn sorğuların hansı IP serverlərdən gələ biləcəyini məhdudlaşdırmamaqdır. Bu, zonanın ötürülməsi funksiyasını konfiqurasiya edərkən girişin veriləcəyi və icazə veriləcəyi xüsusi server IP ünvanının göstərilməməsi ilə əlaqədardır. Aşağıdakı ekran görüntüsü tipik zona ötürülməsi zəifliyinə səbəb ola biləcək həssas konfiqurasiyanın nümunəsidir.

Zona köçürmə hücumu

Gördüyünüz kimi, zona transferinə icazə verilir və istənilən serverə seçimi seçilir. Bu o deməkdir ki, müvafiq serverə zona köçürmə sorğusu bütün zonalara daxil ola bilər. Beləliklə, təcavüzkarlar heç bir səy göstərmədən bütün alt zonalara (A – AAAA- MX – CNAME – NS və s.) baxa bilərlər.

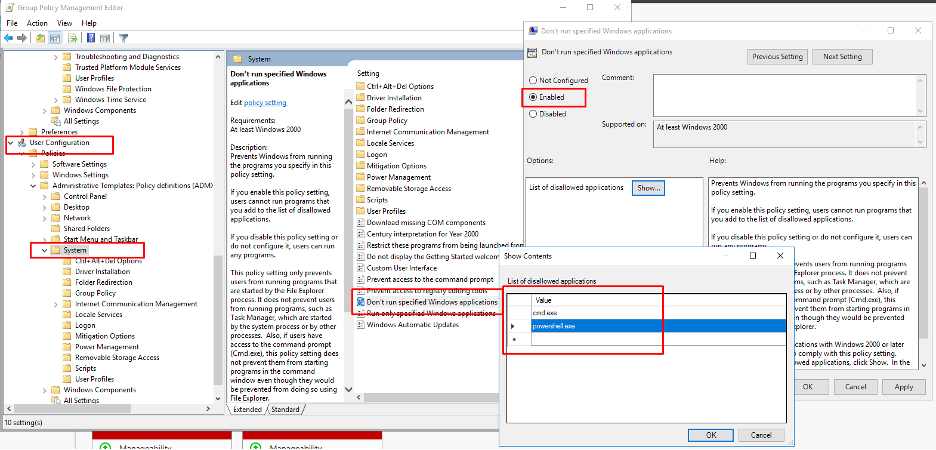

10-) Group policy-i köməyi ilə komanda xətti və powershell girişini məhdudlaşdırın

Bu üsul şəbəkə mühitində istənilən istifadəçinin istifadə etdiyi kompüterdə son istifadəçinin cmd.exe və powershell.exe fayllarına çıxışını məhdudlaşdırmaq üçün həyata keçirilir. Bu vəziyyət bilikli bir haker tərəfindən asanlıqla aradan qaldırıla bilər, lakin son istifadəçi nadir hallarda cmd və powershell kimi anlayışlardan xəbərdar olacağından, ona daxil olmaq istəyəndə giriş xətası alacaqlar. Eyni şəkildə, istifadəçilər yol məlumatlarından və fayl adlarından istifadə edərək arxa planda Powershell və cmd interfeyslərinə daxil olmağa çalışsalar, internet üzərindən əldə etdikləri proqram təminatına daxil ola bilməyəcəklər. Bunun həqiqətən həlli təmin edən bir tədbir olmadığını bilərək, bu üsula müraciət etmək faydalı olardı. Təcavüzkarların da bunun öhdəsindən gəlmək üçün biliyi ola bilər.

Fayl adına görə məhdudiyyət qoyma

11-) Şifrələnməmiş protokollardan istifadə etməyin, portları bağlayın

Şəbəkə mühitində ötürülən paketlərin şifrələnmədiyi telnet və ftp kimi protokollardan istifadə etməkdən çəkinin. Arp poisining, mitm və s. kimi hücumlarda təcavüzkarlar heç bir əlavə şifrələmə üsulundan istifadə etmədən şəbəkə mühitində irəli-geri gedən paketləri oxuya və sizin və ya son istifadəçilərin etdiyi girişlər haqqında məlumatlara baxa bilərlər. Yuxarıdakı bir çox hallarda olduğu kimi, daxili şəbəkəyə nüfuzetmə testləri zamanı istifadə edilməyən və ya unudulmuş bir çox şifrələnməmiş protokolların istifadəsinə tez-tez rast gəlinir. Fayl paylaşımı SSH üzərindən SCP istifadə edilə bilər və telnet interfeysi yerinə əlavə şifrələmə təbəqəsi ilə qorunan SSH protokoluna üstünlük verilə bilər.

12-) Server və disklərin ehtiyat nüsxələri (Backup)olmalıdır.

Backup serverləri, Active directroy və s. Serverlərin ehtiyat nüsxələrini təhlükəsiz xarici mühitdə saxlamaq lazım ola bilər. Yedək disklər gözlənilməz fəlakət nəticəsində serverlərin və kompüterlərin zədələnə bilmə ehtimalını nəzərə alaraq yenilənməlidir. Alınan ehtiyat disklər bitlocker kimi tədbirlərlə şifrələnməlidir. Zəruri hallarda disklərin parolları A4 formatlı kağızlarda çap edilməli və bu çaplar polad seyflərdə saxlanmalıdır.

13-) İstifadə edilməmiş (domain user) hesablar ləğv edilməlidir

Müəssisənizi və ya şirkətinizi tərk edən hər hansı bir istifadəçinin hesabı həmin şəxsin bağlandığı gün deaktiv edilməlidir. Gözlənilməz bir vəziyyətdə, işi tərk edən şəxs öz giriş məlumatlarından istifadə edərək gözlənilməz işlər görə bilər. İstifadəçinin e-poçt seanslarının ehtiyat nüsxəsi alınmalı və ehtiyat nüsxələri gələcəkdə yarana biləcək hər hansı problemə qarşı təhlükəsiz mühitdə saxlanmalıdır. (yedek serverlərdə və ya sabit disklərdə)

Təhlükəsizlik testləri zamanı avtorizasiya alınmış digər maşınlarda işini tərk etmiş hər hansı istifadəçinin parol məlumatlarının tapılması və bu istifadəçinin parol sinqestindən istifadə etməklə həyata keçirilə biləcək hücumlar nəticəsində həmin şəxsin əslində olmadığını başa düşmək işçi işləri daha da çətinləşdirə bilər.

14-) Şəbəkə mühitində NTLM istifadəsinə icazə verilməməlidir.

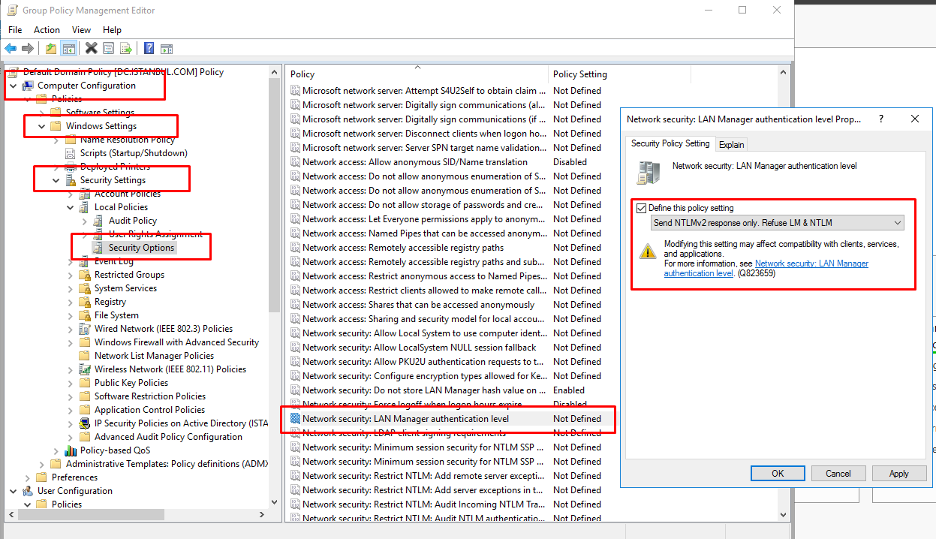

NTLM istifadə etmək əvəzinə daha təhlükəsiz olan NTLMv2-yə üstünlük verilməlidir. Bu yolla, xakerlərin parolları sındırmasını bir qədər çətinləşdirəcəksiniz. NTLMv2 parol həzminin NTLM v1 parol həzmindən daha mürəkkəb və etibarlı olmasına üstünlük verilə bilər. Qrup siyasətindən istifadə edərək, siz “LAN Manager autentifikasiya səviyyəsi” siyasətini “Yalnız NTLMv2 cavabı/imtina LM və NTLM” olaraq təyin edə və onu bütün kompüterlərdə tətbiq edə bilərsiniz.

15-) Komputerlərinizdə mütləq olaraq BIOS şifrələmələri aktif olmalıdır.

BIOS giriş parolları son istifadəçi kompüterlərində təyin edilməlidir. Bu parollar hər bir son istifadəçi kompüteri üçün fərqli olmalıdır. Əks halda, əldə edilmiş parol digər kompüterlərdə sınaqdan keçirilə bilər. Kompüter fiziki olaraq ələ keçirilərsə, BIOS-a yerləşdirilən parol baş verə biləcək bəzi vəziyyətləri aradan qaldırmaq üçün əlavə təhlükəsizlik tədbiri təmin edəcəkdir.

Mənbələrin məlumatlarından istifadə edildi.