DDoS Denial-of-service attack hücumu nədir?

DDoS və ya “Distributed Denial of Service” hücumu kompüter və ya cihazlar vasitəsilə eyni vaxtda hədəf sistemə və ya şəbəkəyə böyük miqdarda trafik və ya sorğu göndərməklə hədəf sistemlərin normal fəaliyyətini pozan kiberhücum növüdür.

Onun əsas məqsədi hədəf sistem və ya şəbəkənin resurslarını istehlak etməklə, cavablarını gecikdirməklə və ya kəsməklə bu xidmətlərə girişin qarşısını almaq və ya çətinləşdirməkdir.

DDoS hücumları tez-tez botnet adlanan böyük bir bot şəbəkəsindən istifadə edən təcavüzkarlar tərəfindən həyata keçirilir. Bu botnetlər zərərli proqramla yoluxmuş minlərlə və ya milyonlarla zombi kompüterlərdən və ya cihazlardan ibarətdir. Hücumçular bu zombi cihazlarını uzaqdan idarə edə və onlardan koordinasiyalı şəkildə hədəfə hücum etmək üçün istifadə edə bilərlər.

DDoS hücumlarının iş prinsipi

DDoS (Distributed Denial of Service) hücumlarının iş prinsipi kifayət qədər mürəkkəbdir və adətən bir çox zombi qurğularının və ya kompüterlərinin koordinasiyalı istifadəsini nəzərdə tutur. DDoS hücumlarının əsas məqsədi hədəflənmiş sistemin və ya şəbəkənin normal fəaliyyətini pozmaq və ya pozmaqdır.

DDoS hücumlarının iş prinsipi ilə bağlı təfərrüatlar aşağıda verilmişdir:

Zombi Cihazları və Botnetlər: DDoS hücumları çox vaxt botnet adlanan böyük şəbəkələr vasitəsilə həyata keçirilir. Botnetlər minlərlə, hətta milyonlarla zombi kompüterlərdən və ya təcavüzkarlar tərəfindən idarə olunan cihazlardan ibarətdir. Bu zombi cihazları tez-tez zərərli proqramlar (virus, troyan və ya zərərli proqrama yoluxmuş cihazlar) tərəfindən təhlükəyə məruz qalır və təcavüzkarlar tərəfindən uzaqdan idarə olunur.

Koordinasiya: Hücumçular botnet daxilində hər bir zombi cihazını koordinasiya etmək üçün idarəetmə mərkəzlərindən və ya komanda və idarəetmə serverlərindən istifadə edirlər. Bu serverlər hücumun necə həyata keçiriləcəyini müəyyənləşdirir və zombi cihazlarına əmrlər göndərir.

Traffic Routing: Təcavüzkarlar hədəf sistemə və ya şəbəkəyə böyük miqdarda trafik və ya sorğu göndərmək üçün botnetdən istifadə edirlər. Bu trafik tez-tez təyinat yerinə HTTP sorğuları, ICMP ping sorğuları, UDP və ya TCP trafiki kimi müxtəlif protokollar vasitəsilə göndərilə bilər.

Hədəf Sistemin Doyması: Hədəf sistem və ya şəbəkə yüksək miqdarda daxil olan trafiki emal etməkdə çətinlik çəkir. Normalda server və ya şəbəkə daxil olan trafiki idarə etmək üçün müəyyən resurs tutumuna malikdir. DDoS hücumları bu gücü aşır və resursları istehlak edir, buna görə də hədəf sistem normal trafiki emal edə bilmir.

Xidmətin kəsilməsi: Hədəf sistem və ya şəbəkə resursları tükəndikdə, bu sistemlər öz normal əməliyyatlarını yerinə yetirə bilmir, bu da xidmətin dayandırılması və ya yavaşlama ilə nəticələnir. Məsələn, veb-sayt əlçatmaz ola bilər və ya onlayn proqram yararsız hala düşə bilər.

Hücumun davamı: DDoS hücumları adətən müəyyən müddət ərzində davam edir, bu müddət ərzində hədəf sistemlər zəif və ya qeyri-funksional olaraq qalır. Hücumlar dayandırıldıqdan sonra hədəf sistemlərin normal işləməsi adətən geri qayıdır.

DDoS hücumlarının uğurlu olmasının səbəbi hədəf sistemlərin resurslarını bir çox müxtəlif mənbələrdən gələn trafiklə həddən artıq yükləmələri və bununla da normal emal qabiliyyətini aşmasıdır. Hücumlar təşkilatlar üçün böyük təhlükə yarada bilər və onlayn xidmətlərin pozulmasına və ya zədələnməsinə səbəb ola bilər. Buna görə də DDoS hücumlarından qorunma və bu cür hücumlara qarşı müdafiə strategiyaları böyük əhəmiyyət kəsb edir.

DDoS hücumlarının hədəfləri

DDoS hücumları adətən aşağıdakı məqsədlər üçün həyata keçirilir:

Xidmətin kəsilməsi: Hədəflənmiş veb-sayt, proqram və ya serverə giriş bağlana və ya ciddi şəkildə məhdudlaşdırıla bilər, nəticədə sayta girişlər və xidmətə giriş dayandırıla bilər.

Diqqətin yayındırılması: DDoS hücumları kibermüdafiə tədbirlərini davam etdirmək və ya başqa bir kiberhücumun diqqətini yayındırmaq üçün hədəfin resurslarını gərginləşdirmək üçün istifadə edilə bilər.

Rəqabətli Zərər: DDoS hücumları rəqibin onlayn xidmətlərinə və ya veb saytına zərər vermək üçün rəqabət məqsədi ilə həyata keçirilə bilər.

Ransomware: Bəzi təcavüzkarlar hədəfə edilən DDoS hücumunu dayandırmaq və ya yumşaltmaq müqabilində fidyə tələb edə bilər.

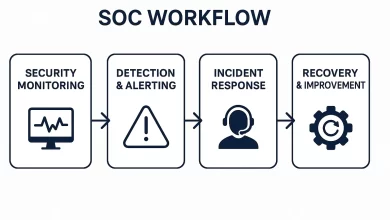

DDoS hücumlarından qorunmaq üçün şirkətlər, dövlət qurumları trafikin monitorinqi, filtrləmə və routing , backup sistemlər, yük balansı, onlayn xidmətlərin sürətləndirilməsi, təhlükəsizlik proqram və avadanlıqlarından istifadə kimi ehtiyat tədbirləri görə bilər. Bundan əlavə, İnternet Xidmət Provayderləri (ISP) və təhlükəsizlik mütəxəssisləri də DDoS hücumlarını aşkar etmək və bloklamaq üçün çalışırlar. Bu, təşkilatların onlayn xidmətlərini və məlumatlarını qorumaq üçün kritik məsələdir.

DDoS hücum növləri

Volumetrik hücumlar

Həcmli DDoS hücumları böyük həcmdə trafik göndərməklə hədəf sistemləri və ya şəbəkələri sıxışdıran və ya həddindən artıq yükləyən DDoS hücumlarının bir alt növüdür. Bu cür hücumların əsas məqsədi hədəfin əlaqəsini, ötürmə qabiliyyətini və ya emal qabiliyyətini həddən artıq yükləmək, normal fəaliyyəti pozmaq və xidmətlərin dayandırılmasına səbəb olmaqdır. Həcmli DDoS hücumlarından qorunmaq üçün trafikin filtrasiyası, trafikin yönləndirilməsi, ehtiyat sistemlər və şəbəkə sürətləndirilməsi kimi tədbirlər görülə bilər. Bundan əlavə, İnternet Xidmət Provayderləri (ISP) və təhlükəsizlik mütəxəssisləri bu cür hücumları aşkar etmək və bloklamaq üçün çalışırlar. Çox vaxt həcmli DDoS hücumlarının qarşısı hədəfə yönəldilmiş trafikin təhlili və zərərli trafikin bloklanması ilə alına bilər. Onlar həmçinin bu tip hücumların qarşısını almaq üçün böyük bant genişliyi və resurslar tələb edən geniş miqyaslı şəbəkələrdən və xidmət təminatçılarından istifadə edə bilərlər.

Trafik Sıxlığı: Həcmli DDoS hücumları adətən böyük miqdarda trafik göndərməklə hədəf sistemi və ya şəbəkəni həddindən artıq yükləyir. Bu trafik hədəfin normal trafiki emal etməsini demək olar ki, qeyri-mümkün edir.

UDP və ICMP Sorğuları: Xakerlər tez-tez User Datagram Protokolu (UDP) və ya İnternet Nəzarət Mesaj Protokolu (ICMP) kimi əsas şəbəkə protokollarından istifadə edərək böyük həcmdə trafik göndərirlər. Bu protokollar məlumatların sürətli və böyük paketlərdə ötürülməsinə imkan verir ki, bu da hədəfə daha çox yük verir.

Amplifikasyon effekti: Pis niyətli xakerlər öz trafiklərini hədəfə yönləndirərkən, həmin trafiki daha da gücləndirmək üçün müəyyən zəifliklərdən və ya cavab göstərişlərindən istifadə edə bilərlər. Məsələn, DNS gücləndirmə hücumları DNS serverlərinin cavablarını şişirtməklə təcavüzkar trafikini böyüdə bilər.

Botnet İstifadəsi: Həcmli DDoS hücumları böyük bir botnet və ya zombi şəbəkəsindən istifadə etməklə həyata keçirilir. Hücumçular botnet daxilində hər bir zombi cihazına nəzarət edir və bu cihazları hədəfə trafik göndərmək üçün istiqamətləndirirlər.

Hədəflənmiş Hücumlar: Həcmli DDoS hücumları adətən böyük vebsaytlar, onlayn proqramlar, oyun serverləri və ya xidmət təminatçıları kimi böyük hədəfləri hədəfləyir. Bu hədəflər böyük trafiki idarə etməyə çalışdıqları üçün hücuma məruz qala bilər.

Yüksək bandwith: Volumetrik hücumlar ümumiyyətlə yüksək Yüksək bandwith: tələb edir. Buna görə də, hədəfin internet bağlantısı və ya şəbəkə infrastrukturu bu cür hücumlara qarşı həssas olarsa, xidmətin kəsilməsi qaçılmaz ola bilər.

Protokol hücumları

Protokol DDoS hücumları şəbəkə protokollarının zəiflikllərindən istifadə edərək hədəf sistemləri və ya şəbəkələri hədəf alan DDoS hücumlarının alt növüdür. Bu tip hücumlar xüsusi şəbəkə protokollarını hədəf alaraq resursları istehlak etməyi hədəfləyir. Protokol DDoS hücumları hədəfin normal fəaliyyətini pozmaq və xidmətləri yararsız hala gətirmək üçün nəzərdə tutulub. Bu tip hücumlar hədəf sistemlərin müəyyən protokollarında zəifliklərdən və ya təhlükəsizlik zəifliklərindən istifadə etməklə həyata keçirilir. Buna görə də, bu cür hücumlardan qorunmaq üçün təhlükəsizlik yamaları, protokol düzəlişləri, trafikin monitorinqi və filtrasiyası kimi tədbirlər görülməlidir. Bundan əlavə, firewall və müdaxilə aşkarlama sistemləri protokol DDoS hücumlarından da müdafiə edə bilər.

Protokol İstismar: Protokol DDoS hücumları müəyyən şəbəkə protokollarının istismarını əhatə edir. Bu protokollar şəbəkə rabitəsi üçün istifadə olunan qaydaları və standartları müəyyən edir. Hücumçular bu protokolların müəyyən zəifliklərindən və ya zəifliklərindən istifadə etməklə hücumlar həyata keçirirlər.

Xüsusi sorğular: Xakerlər hədəf protokoluna uyğun gəlməyən və ya normaldan fərqli sorğular göndərirlər. Bu sorğular hədəf sistemdə səhvlərə və ya resursların tükənməsinə səbəb ola bilər. Məsələn, TCP bağlantısını açmaq üçün bir çox cəhdlər hədəfin resurslarını tükədə bilər.

TCP/IP Protokolları: Protokol DDoS hücumları ümumiyyətlə Transmissiya İdarəetmə Protokolu (TCP) və İnternet Protokolu (IP) kimi əsas şəbəkə protokollarını hədəf alır. Hücumçular bu protokolların zəifliklərindən istifadə edərək hədəfə böyük miqdarda trafik göndərirlər.

Bağlantı Hücumları: Bu tip hücumlar müəyyən bir hədəfin TCP/IP bağlantılarını həddən artıq yükləmək məqsədi daşıyır. Məsələn, SYN daşqın hücumları hədəf serverin çoxlu sayda əlaqə sorğularını idarə etməsinə səbəb ola bilər.

Protokol Anomaliyaları: Təcavüzkarlar hədəf sistemdə protokol əməliyyatını pozmaq üçün müəyyən protokol anomaliyalarından istifadə edə bilərlər. Məsələn, müəyyən bir protokolda gözlənilməz məlumat ardıcıllığının göndərilməsi hədəfin cavab vermək qabiliyyətini azalda bilər.

Amplifikasyon effekti: Bəzi protokol DDoS hücumları Xakerlər hədəf sistemdən böyük cavablar almasına imkan verməklə onların trafikini gücləndirməyi hədəfləyir. Bu, təyinat yerinə yönəldilən trafikin miqdarını artıra bilər.

Appilkasiya hücumları

Appilcation layer DDoS Hücumları hədəf tətbiqin və ya veb saytın xüsusi funksionallığını pozmağa və ya söndürməyə yönəlmiş DDoS hücumlarının alt növüdür. Bu tip hücumlar hədəf tətbiqin server resurslarını və ya tətbiq təbəqəsini hədəf alır və adətən hədəfin emal gücünü boşaltmaq məqsədi daşıyır.

Appilcation layer DDoS hücumları adətən hədəf vebsaytları və ya onlayn proqramları hədəf alır və buna görə də istifadəçi təcrübəsinə mənfi təsir göstərə bilər. Hücumlar hədəfin normal fəaliyyətini pozmaq, xidmətin dayandırılmasına səbəb olmaq və ya istifadəçilərin məlumatlara çıxışının qarşısını almaq məqsədi ilə həyata keçirilir.

Bu cür hücumlardan qorunmaq üçün təhlükəsizlik proqramları, təhlükəsizlik duvarları, təhlükəsizlik yamaları və trafikin monitorinqi və filtrasiya həllərindən istifadə edilə bilər. Tətbiq səviyyəsinin təhlükəsizliyi üçün yaxşı təhlükəsizlik təcrübələri və məlumatların autentifikasiyası tədbirləri də prioritetləşdirilməlidir. Tətbiq qatının DDoS hücumlarına qarşı müdafiə strategiyaları hədəf tətbiqin düzgün işləməsini təmin etmək və hücumlara qarşı davamlılığı təmin etmək üçün vacibdir.

HTTP GET/POST Attacks: Bu tip hücumlar hədəf veb serverə çoxlu HTTP GET və ya POST sorğuları göndərməklə həyata keçirilir. Təcavüzkarlar bu sorğuları serverin resurslarını tükəndirmək və cavablarını gecikdirmək üçün göndərirlər. Bu, hədəf veb-saytın yavaşlamasına və ya əlçatmaz olmasına səbəb ola bilər.

Slowloris Attacks: Slowloris hücumları hədəf veb serverə çoxlu sayda əlaqə açmağa cəhd edən təcavüzkarlar tərəfindən serverin resurslarını istehlak etmək məqsədi daşıyır. Bu hücumlar hər bir əlaqəni yavaş-yavaş açır, serverin resurslarını gərginləşdirir və serverin yeni bağlantıları qəbul etməsini çətinləşdirir.

XML-RPC or SOAP Attacks: XML-RPC və SOAP kimi veb xidmət protokolları tətbiq təbəqəsi DDoS hücumlarına qarşı həssas ola bilər. Təcavüzkarlar bu protokollar üzərindən sorğu göndərməklə hədəf tətbiqlərin resurslarını istehlak edirlər.

Verification Attacks: Təcavüzkarlar hədəf tətbiqin giriş məlumatlarının doğrulama və ya emal mərhələlərindən sui-istifadə edərək hücum edə bilərlər. Məsələn, etibarsız və ya zərərli məlumat göndərməklə hədəfin emal gücünü həddən artıq yükləyə bilərlər.

Attack Traffic Simulations:: Bəzi tətbiq təbəqəsi DDoS hücumları qanuni istifadəçilərin trafikini saxtalaşdırmaqla həyata keçirilir. Bu, təcavüzkarlara normal trafiki saxtalaşdırmağa və hədəfin normal işləmə qabiliyyətini aşmağa imkan verir.

Skript əsaslı hücumlar: Hücumçular fərdiləşdirilmiş zərərli skriptlərdən və ya proqram təminatından istifadə edərək hədəf tətbiqi hədəfə ala bilərlər. Bu skriptlər müəyyən funksiyaları daim çağırmaqla hədəfin resurslarını istehlak edir.