Kibertəhlükəsizlik

IPS Action nədir?

0

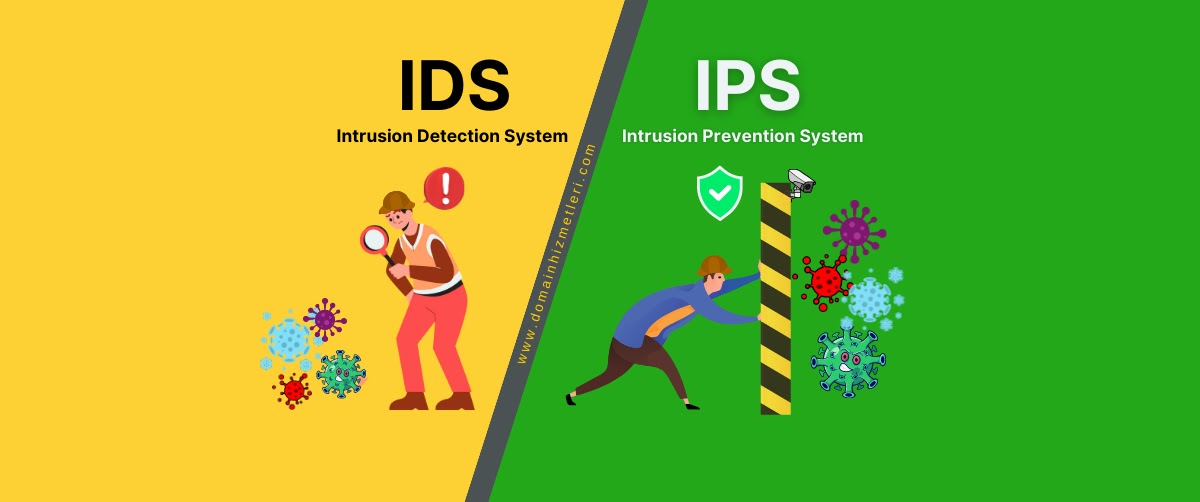

Müasir kibertəhlükəsizlik mühitində şirkətlərin, dövlət orqanlarının və fərdi istifadəçilərin qarşılaşdığı təhdidlərin sayı və mürəkkəbliyi artmaqdadır. Bu təhdidlərin qarşısını almaqda IPS (Intrusion Prevention System – Müdaxilənin Qarşısını Alan Sistem) texnologiyaları böyük rol oynayır. IPS sistemləri yalnız şübhəli və ya zərərli fəaliyyətləri aşkar etməklə kifayətlənmir, eyni zamanda həmin fəaliyyətlərə reaksiya verir. Bu reaksiya tədbirləri IPS Action olaraq adlandırılır.

Bu məqalədə IPS sistemlərinin istifadə etdiyi əsas fəaliyyət növləri – yəni IPS Action siyahısı və hər birinin funksionallığı izah olunacaq.

IPS Action növləri və onların istifadə sahələrinə baxdıqda

1. Block (Drop/Reject) – Trafikin qarşısını alma

Bu ən çox istifadə edilən və ən sadə IPS tədbiridir. Əgər IPS qaydaları ilə müəyyən edilmişsə ki, müəyyən bir trafik zərərli və ya şübhəlidir, sistem bu trafiki ya drop edir (heç bir cavab vermədən silir), ya da reject edir (cavab mesajı ilə bağlantını rədd edir). Bu tədbir real vaxtda hücumların qarşısını almağa imkan verir.

İstifadə nümunəsinə baxaq: Port scanning, exploit cəhdləri, malware kommunikasiya cəhdləri.

2. Alert – Bildiriş və xəbərdarlıq

Bu Action növü trafiki bloklamır, sadəcə təhlükəli fəaliyyətlə bağlı sistem administratoruna və ya SIEM sisteminə xəbərdarlıq göndərir. Bu, passiv nəzarət rejimində işləyən IPS-lərdə və ya qaydaların test edildiyi dövrlərdə çox istifadə olunur.

İstifadə nümunəsinə baxaq: Yeni qaydanın davranışını test edərkən və ya sistem resurslarına az təsir istənildikdə.

3. Reset (Connection Reset) – Əlaqəni sıfırlamaq

Əgər təhlükəli TCP bağlantısı müəyyən olunarsa, IPS dərhal həmin əlaqəyə TCP Reset siqnalı göndərərək onu dayandırır. Bu üsul bloklama qədər sərt olmasa da, əlaqəni sürətli şəkildə kəsərək hücumu yarımçıq qoyur.

İstifadə nümunəsinə baxaq: Zərərli veb server əlaqələri, komand-kontrol kanalları, exploit cəhdləri.

4. Rate Limiting – Sürət məhdudiyyəti

Bu tədbir müəyyən mənbədən gələn çoxsaylı bağlantı cəhdlərinə qarşı istifadə olunur. Məsələn, eyni IP ünvanından saniyədə yüzlərlə sorğu gəlirsə, IPS bu bağlantıları avtomatik məhdudlaşdıra bilər.

İstifadə nümunəsi: DDoS hücumları, brute force hücumları.

5. Quarantine – Karantinə alma

Bu tədbir çərçivəsində hücum edən cihaz və ya istifadəçi sistemdən və ya əsas şəbəkədən təcrid olunur. Bu metod daha çox host-based IPS sistemlərində tətbiq olunur və davranış analizləri nəticəsində həyata keçirilir.

İstifadə nümunəsi: Daxili şəbəkədə virus bulaşmış cihazın ayrı şəbəkə zonasında saxlanılması.

6. Blacklist – Qara siyahıya salma

Zərərli hərəkətlər həyata keçirən mənbələr (IP, domen və s.) sistem tərəfindən qara siyahıya alınaraq gələcəkdə heç bir əlaqə yaratmasına imkan verilməz. Bu qaydalar avtomatik və ya əl ilə tətbiq oluna bilər.

İstifadə nümunəsi: Botnet serverlərinin IP-ləri, phishing saytları.

7. Notify External System – Xarici sistemə bildiriş

IPS yalnız öz daxilində tədbir görməklə kifayətlənmir, hadisə barədə SIEM, SOAR, SOC, log server kimi xarici sistemlərə məlumat ötürə bilir. Bu inteqrasiya sayəsində hadisələr daha geniş kontekstdə analiz olunur.

İstifadə nümunəsi: SIEM-də korelyasiya qaydalarının aktivləşdirilməsi üçün real-time hadisə bildirişi.

8. Allow but Log – İcazə vermək, amma qeydiyyata almaq

Bu tədbir trafikin qarşısını almır, amma hadisəni log faylında saxlayır. İstifadəçilərin davranışlarını izləmək və qaydaları sınaqdan keçirmək üçün çox uyğundur.

İstifadə nümunəsi: Yeni qaydaların “Monitor” rejimində tətbiqi.

IPS Action Seçimində Nələrə Diqqət Etmək Lazımdır?

Şəbəkənin kritikliyi – Əgər sistemlər kritik funksiyalar daşıyırsa, “block” və “reset” tədbirləri prioritet olmalıdır.

-

Yanlış pozitivlər – Aşırı sərt tədbirlər sistemin normal fəaliyyətini poza bilər.

-

Hücuma cavab müddəti – Bəzi tədbirlər dərhal, bəziləri isə analizdən sonra həyata keçirilə bilər.

-

SIEM və log inteqrasiyası – Monitorinq və analiz imkanlarını artırır.