İnformasiya Təhlükəsizliyi nədir?

İnformasiya Təhlükəsizliyi nədir?

İnformasiya təhlükəsizliyi bir aktiv kimi informasiyanı təhdid və ya təhlükələrdən qorumaq üçün lazımi texnologiyadan, düzgün məqsədlə və düzgün şəkildə istifadə etməklə istənilən mühitdə arzuolunmaz şəxslər tərəfindən məlumatın mövcudluğunun qarşısını almaq cəhdidir.

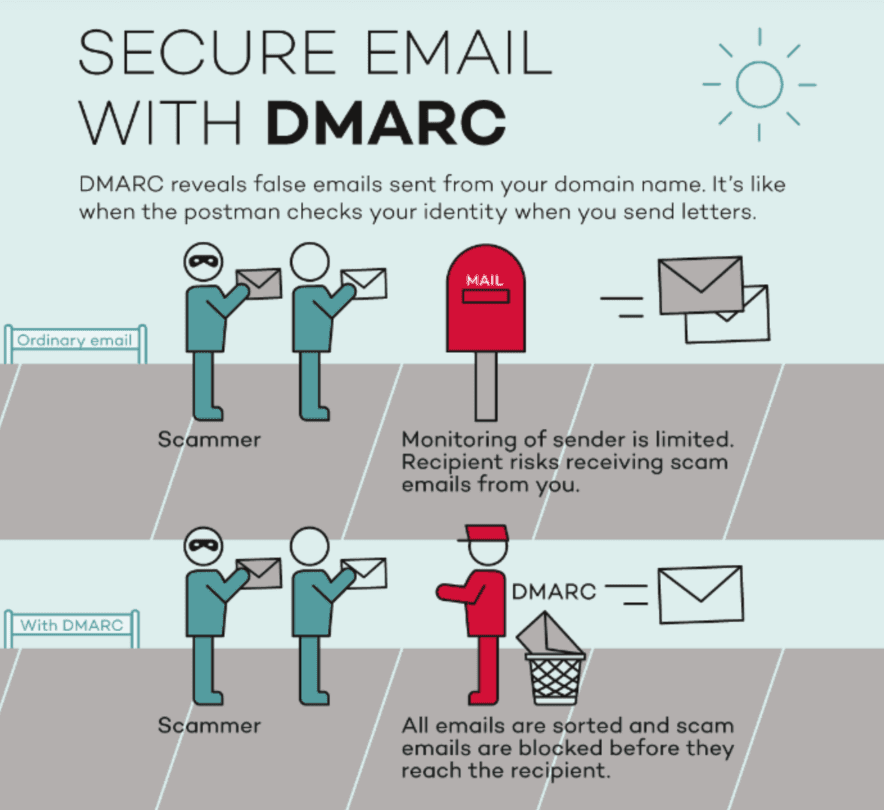

İnformasiya təhlükəsizliyi; O, təqdim olunan xidmətlərin, sistemlərin və məlumatların qorunmasını təmin edir. İstifadəçilər informasiya təhlükəsizliyini öz rakursundan qiymətləndirdikdə, sadə tərif kimi; Gündəlik həyatda istifadə olunan kompüter və smartfonlara və istifadə olunan sistemlərə girişin təhlükəsizliyinin təmin edilməsi kimi də düşünülə bilər. Başqa sözlə, məlumatın icazəsiz istifadədən, icazəsiz açıqlanmasından, icazəsiz məhv edilməsindən, icazəsiz dəyişdirilməsindən, məlumatın zədələnməsindən və ya icazəsiz məlumat əldə edilməsinin qarşısının alınması prosesidir. İnformasiya təhlükəsizliyi, kompüter təhlükəsizliyi və informasiya sığortası terminləri tez-tez bir-birini əvəz edən mənada istifadə olunur.

Məlumatların paylaşılması və davamlı olaraq əldə oluna bilməsi ilə əlaqədar olaraq, məlumatın məxfi şəkildə, korlanmadan, məhv edilmədən, dəyişdirilmədən və başqaları tərəfindən tutulmadan, bütövlüyü təmin edilməklə, göndərən mənbədən qəbulediciyə ötürülməsi əsasdır. informasiya təhlükəsizliyinin təmin edilməsi meyarları.

İnformasiya təhlükəsizliyinin hissələri hansılardır?

İnformasiya təhlükəsizliyinin 7 elementi var. Bunlar etibarlılıq, bütövlük, identifikasiya, rədd edilməməsi, məxfilik, giriş və əlçatanlıqdır.

1) Etibarlılıq

Bu sistemlərdən gözlənilən davranış və sistemlərin quraşdırılmasından sonra əldə edilən nəticə arasındakı uyğunluq kimi ümumiləşdirilə bilər. İstədiyiniz kimi bir cihaz və ya sistem quraşdırıldıqdan sonra; İstənilən kimi işlədiyinin müşahidəsinə əsaslanan təhlil sistemin etibarlılığını ortaya çıxaracaq. Etibarlılıq ISO/IEC 27000 ISMS lüğət standartında davranış və nəticələrin ardıcıllıq xüsusiyyəti kimi müəyyən edilmişdir. Bu sistemlərdən gözlənilən davranış və sistemlərin quraşdırılmasından sonra əldə edilən nəticə arasındakı uyğunluq kimi ümumiləşdirilə bilər. İstədiyiniz kimi bir cihaz və ya sistem quraşdırıldıqdan sonra; İstənilən kimi işlədiyinin müşahidəsinə əsaslanan təhlil sistemin etibarlılığını ortaya çıxaracaq.

2) Dürüstlük

Bu, məlumatın icazəsiz şəxslər tərəfindən dəyişdirilməməsi, yəni məlumatın tələb olunduğu kimi saxlanılması və saxlanması deməkdir. Başqa sözlə, bütövlük məlumatlara icazəsiz yazma girişinin qarşısını almağa çalışır. Dürüstlüyün iki növü var: məlumat bütövlüyü və sistem bütövlüyü. Məlumatların bütövlüyü məlumatı icazəsiz dəyişikliklərdən qorumaq məqsədi daşıyır; Sistemin bütövlüyü serverlər və şəbəkə cihazları kimi sistemi icazəsiz dəyişikliklərdən qorumaq məqsədi daşıyır. Zərərli istifadəçi poçt serverini sındırarsa və icazələri dəyişdirərsə, məlumatların bütövlüyü pozulacaq. Gələcək “arxa qapı” girişinə icazə vermək üçün sistemdə zərərli proqram quraşdırarsa, sistemin bütövlüyünü pozur.

3) İdentifikasiya

Məlumata daxil olmaq istəyən istifadəçinin şəxsiyyətinin və onun sistemdə qeydiyyatda olub-olmamasının yoxlanılması və müəyyən edilməsidir. Sistemlərə və ya internet səhifəsinə daxil olan bütün istifadəçilərin şəxsiyyətləri istifadəçi adı və şifrə və ya bankların internet şöbələrinə daxil olarkən istifadə edilən T.R. Bu, identifikasiya nömrəsi və şifrə ilə düzgün şəxsin sistemə daxil olduğunu yoxlamaq prosesidir. Bu yolla pis niyyətli insanların sistemə daxil olmasının qarşısı alınır. İdentifikasiya ISO/IEC 27000 ISMS standartında hüquqi şəxsin iddia edilən xüsusiyyətlərinin düzgünlüyünü təmin etmək kimi müəyyən edilmişdir.

4) İnkar edə bilməmək

Məlumat paylaşıldığı halda, məlumatı göndərən şəxs və məlumatı alan şəxs məlumatın paylaşılmadığını inkar edə bilməz. İnkar etməmək ISO/IEC 27000 ISMS lüğət standartında hadisə və ya fəaliyyətin mövcud olub-olmaması və hadisə daxilindəki mənbələrlə bağlı mübahisələri həll etmək üçün iddia edilən hadisə və ya fəaliyyətin baş verməsinin və mənbəyinin sübut edilməsi kimi müəyyən edilmişdir.

5) Məxfilik

Bu, məlumatın icazəsiz şəxslərin əlinə keçməsinin qarşısının alınması, yəni səlahiyyəti olmayan şəxslərin məlumatların əldə edilməsi, dəyişdirilməsi və ya istifadəsinin məhdudlaşdırılması deməkdir. Məxfilik hücumuna misal olaraq, kredit kartı məlumatı kimi Şəxsi Müəyyənləşdirilə bilən məlumatların oğurlanması ola bilər. Məlumatlara yalnız razılıq, rəsmi giriş təsdiqi və bilmək icazəsi olan istifadəçilər daxil ola bilər. Bir çox ölkələr milli təhlükəsizlik məlumatlarını məxfi saxlamaq istəyini bölüşür və bunu məxfiliyə nəzarəti təmin etməklə həyata keçirir. Böyük və kiçik təşkilatlar məlumatları gizli saxlamalıdırlar.

6) Log-ların saxlanılması

Logging zaman, istifadəçi adı və fəaliyyət baxımından sistemdə hadisələrin avtomatik qeyd edilməsi prosesidir. Bu qeyd həm də sistem xətalarının və sistemə edilən dəyişikliklərin daha sonra yoxlanılması üçün saxlanılır. Şəbəkə vasitəsilə İnternetə daxil olan bütün istifadəçilər və şəbəkənin bütün komponentləri tərəfindən edilən əməliyyatlar oxşar şəkildə qeyd olunur.

7) Əlçatanlıq

Bu, məlumatın yalnız səlahiyyətli şəxslər tərəfindən əldə edilə biləcəyi bir vəziyyətdir. Lazım olduqda məlumatın mövcud olmasını təmin edir. Əlçatanlığa hücuma misal olaraq sistemin xidmətini dayandırmağa cəhd edən xidmətdən imtina (DoS) hücumu ola bilər. Xidmətlərin və məlumatların yüksək əlçatanlığını təmin etmək üçün uğursuz qruplaşma, saytın dayanıqlılığı, avtomatik uğursuzluq, yük balansı, aparat və proqram komponentlərinin artıqlığı kimi üsullardan istifadə edin. Əlçatanlıq ISO/IEC 27000 ISMS lüğət standartında “səlahiyyətli hüquqi şəxs tərəfindən tələb olunduqda əlçatan və istifadə edilə bilən olmaq qabiliyyəti” kimi müəyyən edilmişdir.

Bu prinsiplərə əməl olunmasını təmin etməklə informasiya texnologiyalarının təhlükəsizliyi ilə bağlı narahatlıqlar minimuma endirilir. Bu, davamlılığın nəzərəçarpacaq dərəcədə artdığını göstərir.

Məlumat təhlükəsizliyini təmin etmək üçün aşağıdakı əsas addımlar və metodlar tətbiq oluna bilər:

- Qaydalar və Prosedurların Hazırlanması

Təhlükəsizlik siyasətləri və prosedurları müəyyən edərək, işçilərin və sistemlərin necə davranmalı olduğunu müəyyən edin.

- Risk-in Qiymətləndirməsi

Məlumat sistemlərinin və məlumatların potensial təhdidlərini və zəifliklərini analiz edin. Riskləri müəyyən edin və prioritetləşdirin.

- Girişə Nəzarət

İstifadəçilərin və sistemlərin məlumatlara girişini idarə etmək üçün rol əsaslı giriş nəzarəti (RBAC) və güclü kimlik doğrulama metodları (məsələn, iki faktorlu kimlik doğrulama) tətbiq edin.

- Şifrələmə

Məlumatları həm saxlama, həm də ötürmə zamanı şifrələmə ilə mühafizə edin ki, məlumatlar icazəsiz şəxslər tərəfindən əldə edilməsin.

- Təhlükəsizlik Proqramları

Zərərli proqramlara və kiber hücumlara qarşı qorunma təmin etmək üçün antivirus, təhlükəsizlik divarları və hücum aşkarlama sistemləri kimi proqramlardan istifadə edin.

- Proqram təminatlarının müntəzəm yeniləmələri

Proqramları və sistemləri mütəmadi olaraq yeniləyərək, məlum zəifliklərin aradan qaldırılmasını təmin edin.

- Maarifləndirmə

İşçiləri kiber təhlükəsizlik mövzusunda maarifləndirərək, sosial mühəndislik və digər təhdidlərə qarşı hazırlıqlı olmalarını təmin edin.

- Şəbəkə Təhlükəsizliyi

Təhlükəsiz şəbəkə konfiqurasiyaları, VPN istifadəsi və şifrələnmiş əlaqə protokolları ilə şəbəkə üzərindəki məlumatların təhlükəsizliyini artırın.

- Məlumatların yedəklənməsi

Müntəzəm məlumat yedəkləri edərək, məlumat itkisi halında məlumatların bərpa edilməsini təmin edin.

- Sistemlərin audit edilməsi

Məlumat sistemlərinin və şəbəkələrin davamlı izlənməsi ilə qeyri-adi fəaliyyətlərin aşkar olunmasını və müdaxilə edilməsini təmin edin.

Bu addımları izləyərək məlumat təhlükəsizliyini artırmaq və potensial təhdidlərə qarşı qorunmaq mümkündür. Hər bir təşkilatın ehtiyaclarına uyğun olaraq bu tədbirləri fərdiləşdirmək vacibdir.