-

Linux

NGX nədir?

NGX termini adətən Nginx (engine-x kimi oxunur) veb serverinə istinad edir. Nginx yüksək performanslı, açıq mənbə kodlu veb server və…

Read More » -

Kibertəhlükəsizlik

Uşaqların onlayn təhlükəsizliyi

Uşaqların onlayn təhlükəsizliyi valideynlər üçün ən önəmli məsələlərdən biridir. Bugünkü rəqəmsal dövrün tələbləri uşaqların internetdə daha çox vaxt keçirməsi ilə…

Read More » -

Kibertəhlükəsizlik

Xakerlər hücum zamanı necə gizlənirlər?

Xakerlər hücum zamanı şəxsiyyətlərini, fəaliyyətlərini və yerləşmələrini gizlətmək üçün müxtəlif texnikalardan istifadə edirlər. Əsas məqsəd izlənmədən, ələ keçirilmədən və hüquqi…

Read More » -

Kibertəhlükəsizlik

Kali Linux üçün USB WiFi adaptor

Salam əziz oxucular, bu gün sizə etik hakerlik vaxtı komputerinizə lazım olacaq USB WiFi adaptor haqqında danışacağıq.Kali Linux, etik hakerlik…

Read More » -

Kibertəhlükəsizlik

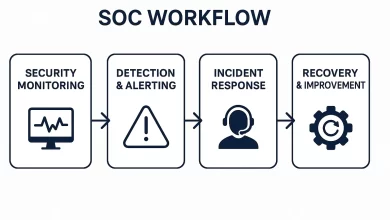

SOC-un iş axını

SOC iş axını təşkilat daxilində kibertəhlükəsizlik əməliyyatlarının koordinasiyasını təmin edən strukturlaşdırılmış proseslər toplusudur. SOC komandası əsasən hadisələrin aşkarlanması, cavab tədbirləri,…

Read More » -

Windows

BitLocker-in Group Policy vasitəsilə aktivləşdirilməsi

Salam əziz oxucular, bu gün sizə Group Polcy üzərindən Bitlockerin istifadəçilərin komputerıərindəki şiffrələri necə grup polcy üzərindən göndərəcəyi haqqında məqalə…

Read More » -

Linux

Linux-da portlar haqqında

Linux əməliyyat sistemində portlar şəbəkə xidmətlərinin və tətbiqlərin bir-biri ilə əlaqə qurmasını təmin edən məntiqi interfeyslərdir. Portlar, kompüter sistemində IP…

Read More » -

Kibertəhlükəsizlik

Dark Web nədir?

İnternet gündəlik həyatımızın ayrılmaz hissəsinə çevrilib. Axtarış motorlarında etdiyimiz sorğular, sosial şəbəkələrdə keçirdiyimiz vaxt və müxtəlif vebsaytlardan istifadə etdiyimiz zaman…

Read More » -

Linux

Linux sistemlərində run level nədir?

Bu yazıda Linux RunLevels haqqında danışacağam. Onlayn imtahanda rast gəldim və araşdırmaq ehtiyacı hiss etdim və burada sizinlə paylaşmaq istədim.Linux…

Read More » -

Kibertəhlükəsizlik

Kibertəhlükəsizlik üçün proqramlaşdırma dilləri

Kodlaşdırma müasir texnologiya dünyasının bir çox sahələrində fundamental bacarıq halına gəldi və bir çox iş axtaranlar və tələbələr, xüsusən də…

Read More »