Wazuh server quraşdırılması

Salam, mən bu yazıda Wazuh haqqında yazacağıq. Wazuh, təhlükəsizlik məlumatları və hadisələrin idarə olunması (SIEM) üçün açıq mənbəli bir platformadır. O, həm təhlükəsizlik hadisələrinin monitorinqi, həm də sistemlərin uyğunluğunun yoxlanılması üçün effektiv bir həll təklif edir. Wazuh Server bu platformanın mərkəzidir və onun əsas funksiyaları bunlardır

Ümumi xüsusiyyətlərinə nəzər yetirək

- Security Analytics

- Intrusion Detection

- Log Data Analysis

- File Integrity Monitoring

- Vulnerability Detection

- Configuration Assessment

- Incident Response

- Regulatory Compliance

- Cloud Security

- Containers Security

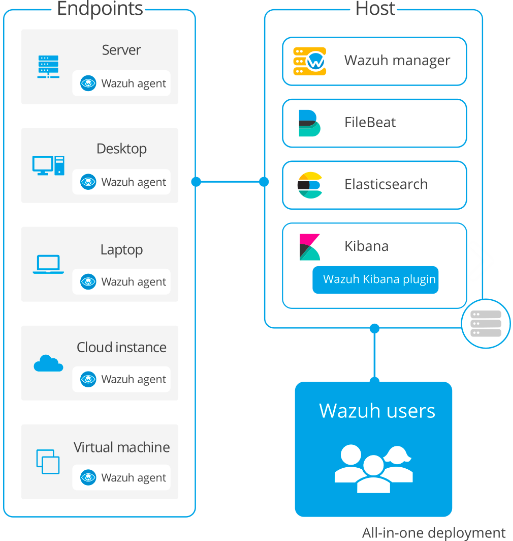

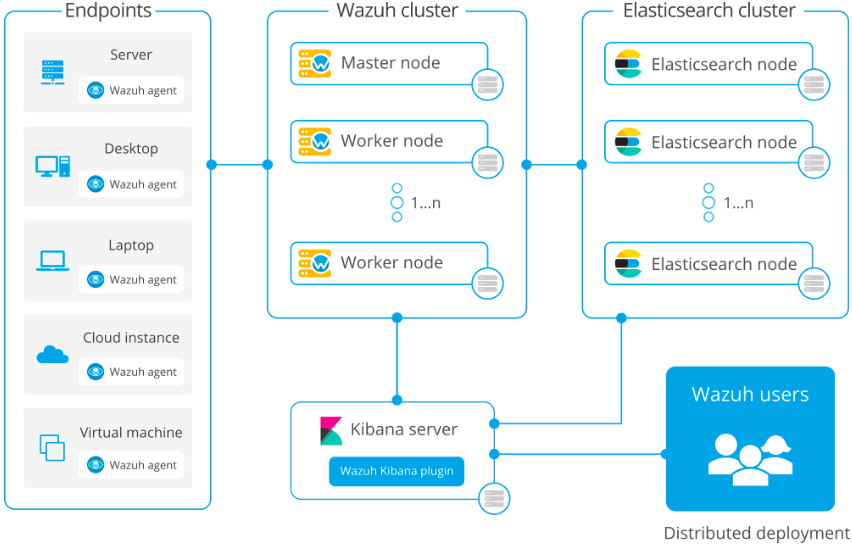

All-in-one – Bütün komponentləri bir yerdə quraşdırmaq imkanı. Bu seçim test mühitləri üçün daha uyğun bir quraşdırma kimi görünür.

Distributed – Dağınıq quraşdırma. Bu quraşdırma istehsal mühitləri üçün uyğun quraşdırma seçimi kimi görünür.

Biz All-in-one ilə ilkin quraşdırmanı edəcəyik. İkinci məqalədə paylanmış quraşdırma ilə tanış olacağıq. Hamısı bir yerdə və ya Paylanmış quraşdırma seçimləri quruluşunuzla tamamilə əlaqəli quraşdırma dizaynlarıdır. Sisteminizin nə qədər EPS istehsal etdiyi, nə qədər log mənbəyiniz olduğu kimi bir sıra sualların cavablarına baxaraq, uyğun quraşdırma seçimini seçmək və buna uyğun olaraq aparat ehtiyaclarını qarşılamaq lazımdır.

All-in-one qurulması

- Ubuntu 18.04 LTS

- 8 Çekirdek İşlemci

- 16 GB Ram

- 100 GB Disk alanı

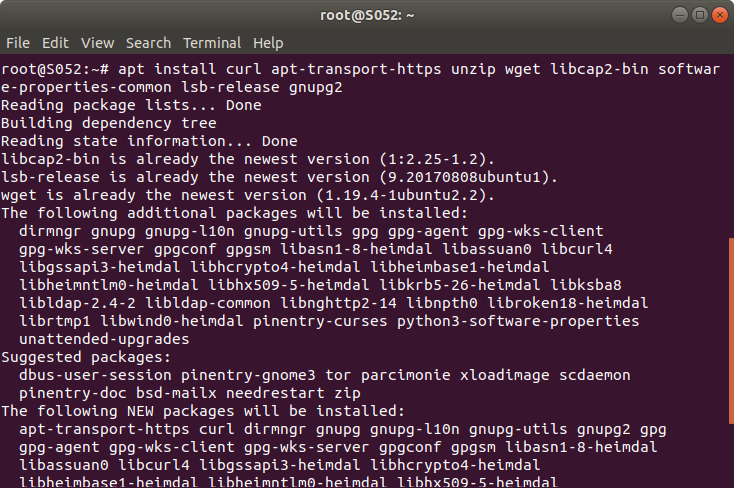

İlk komandamız aşağıdaki kimi,olacaq lazım olan Biz mövcud alətləri və paketləri quraşdırmaqla başlayırıq.

apt install curl apt-transport-https unzip wget libcap2-bin software-properties-common lsb-release gnupg2

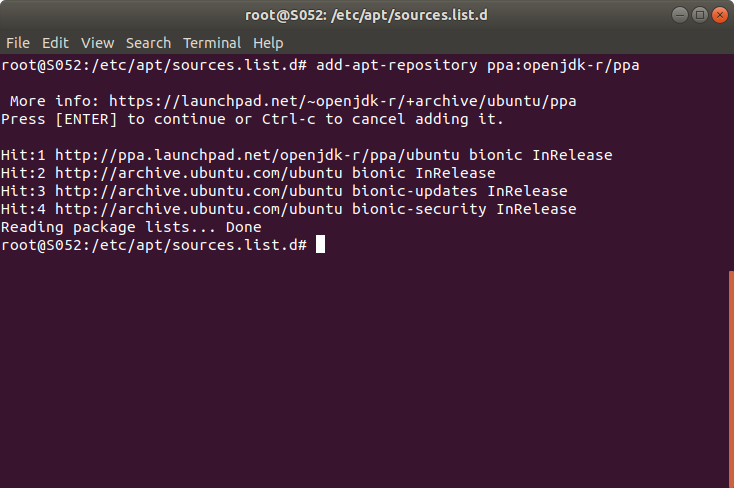

add-apt-repository ppa:openjdk-r/ppa

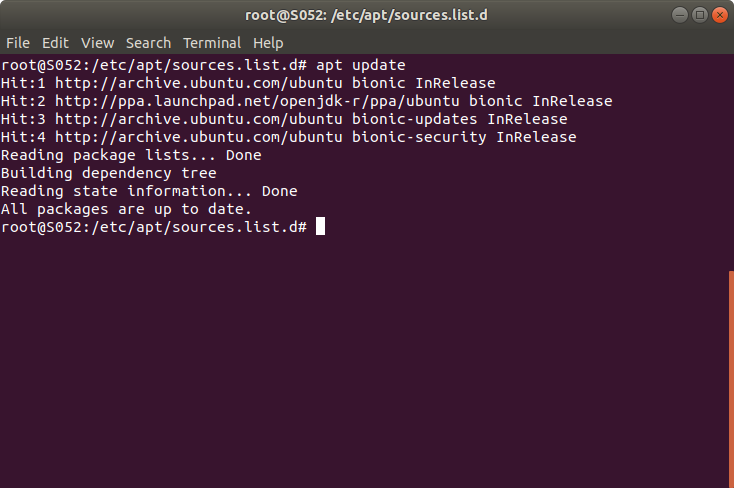

apt update

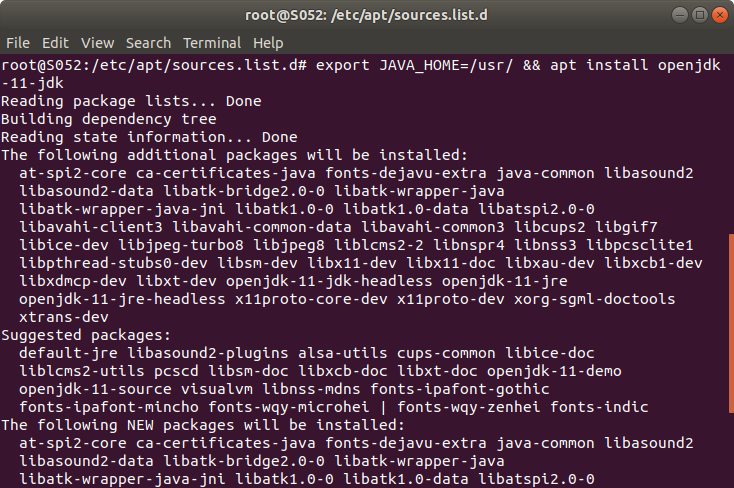

export JAVA_HOME=/usr/ && apt install openjdk-11-jdk

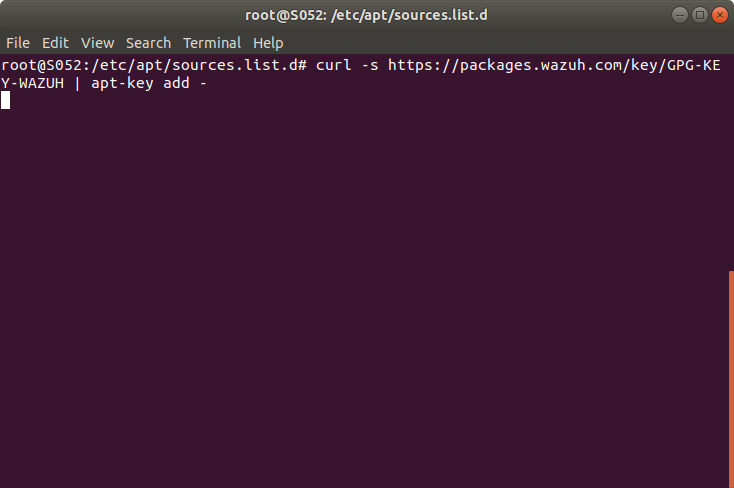

curl -s https://packages.wazuh.com/key/GPG-KEY-WAZUH | apt-key add -

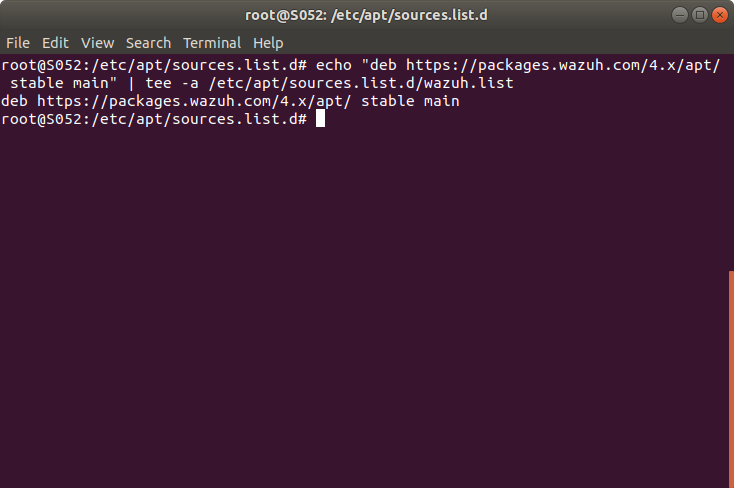

echo "deb https://packages.wazuh.com/4.x/apt/ stable main" | tee -a /etc/apt/sources.list.d/wazuh.list

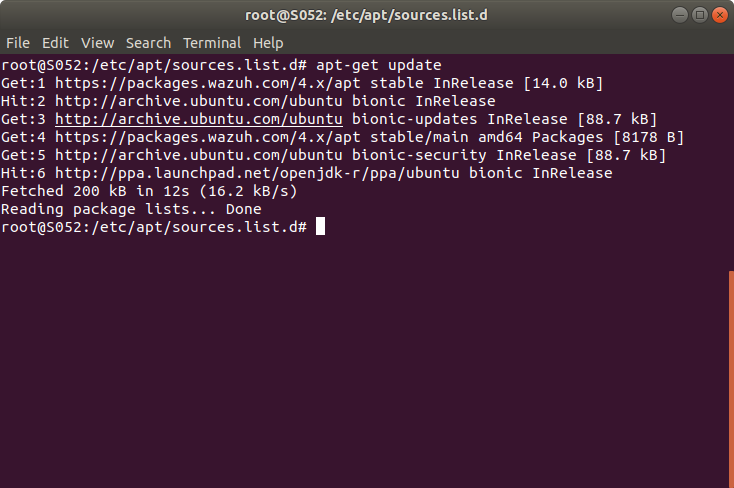

apt-get update

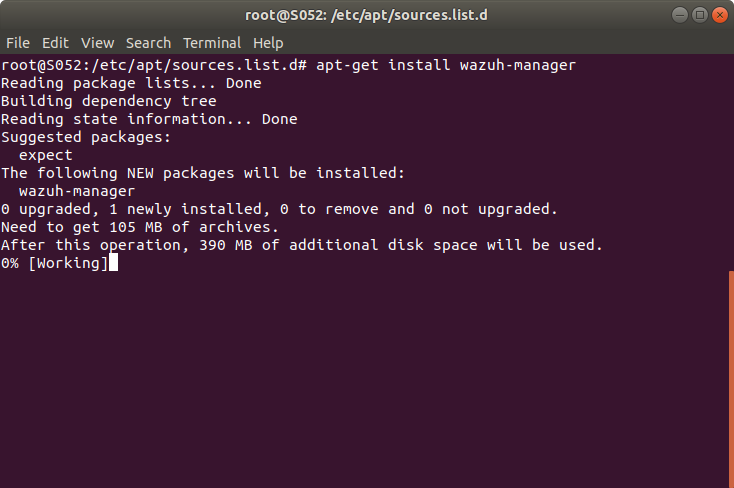

Biz tələbləri yerinə yetirdik, indi wazuh meneceri quraşdırırıq.

apt-get install wazuh-manager

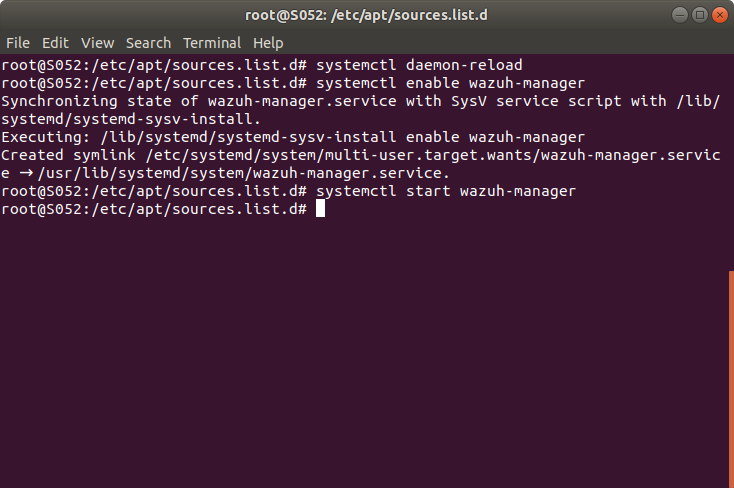

systemctl daemon-reload systemctl enable wazuh-manager systemctl start wazuh-manager

İndi biz Elasticsearch quraşdırılmasına davam edirik.

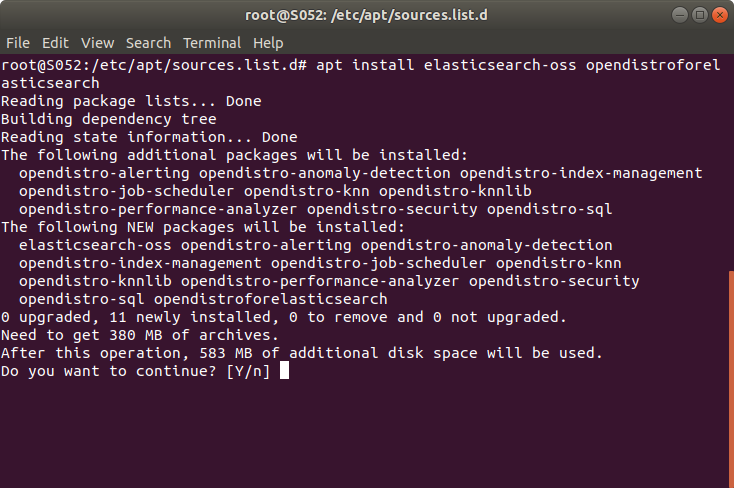

apt install elasticsearch-oss opendistroforelasticsearch

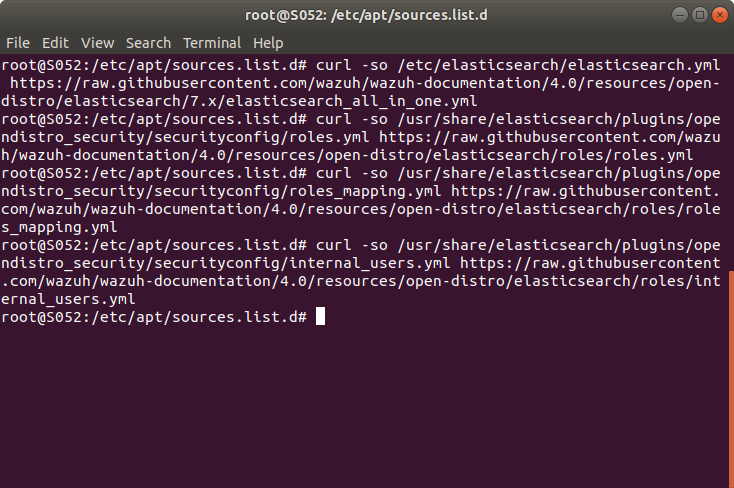

curl -so /etc/elasticsearch/elasticsearch.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/elasticsearch/7.x/elasticsearch_all_in_one.yml curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/roles.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/elasticsearch/roles/roles.yml curl -so usr/share/elasticsearch/plugins/opendistro_security/securityconfig/roles_mapping.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/elasticsearch/roles/roles_mapping.yml curl -so usr/share/elasticsearch/plugins/opendistro_security/securityconfig/internal_users.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/elasticsearch/roles/internal_users.yml

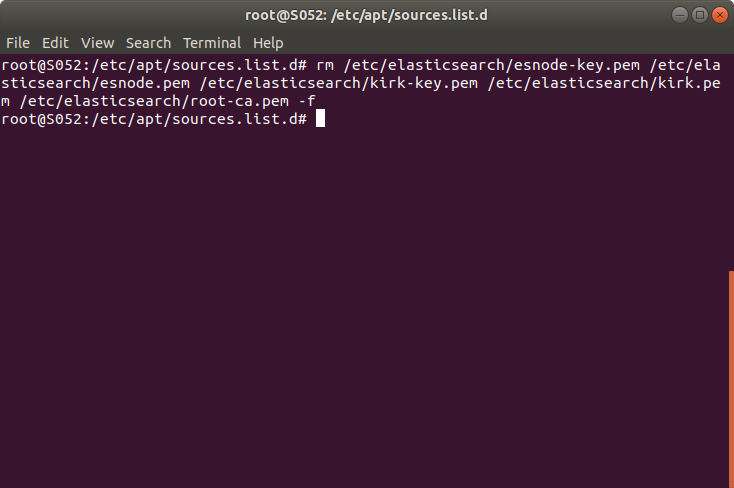

rm /etc/elasticsearch/esnode-key.pem /etc/elasticsearch/esnode.pem /etc/elasticsearch/kirk-key.pem

/etc/elasticsearch/kirk.pem /etc/elasticsearch/root-ca.pem -f

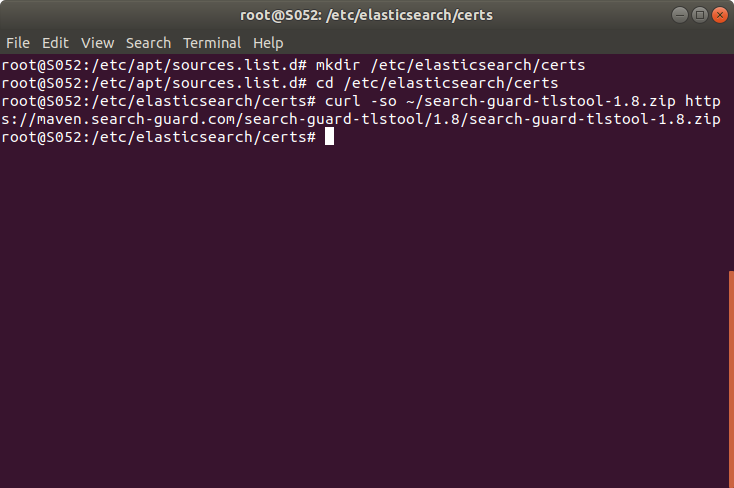

Bütün komponentlər arasında trafik SSL ilə şifrələnir. Buna görə də biz SSL sertifikatı yaradırıq.

mkdir /etc/elasticsearch/certs cd /etc/elasticsearch/certs curl -so ~/search-guard-tlstool-1.8.zip https://maven.search-guard.com/search-guard-tlstool/1.8/search-guard-tlstool-1.8.zip

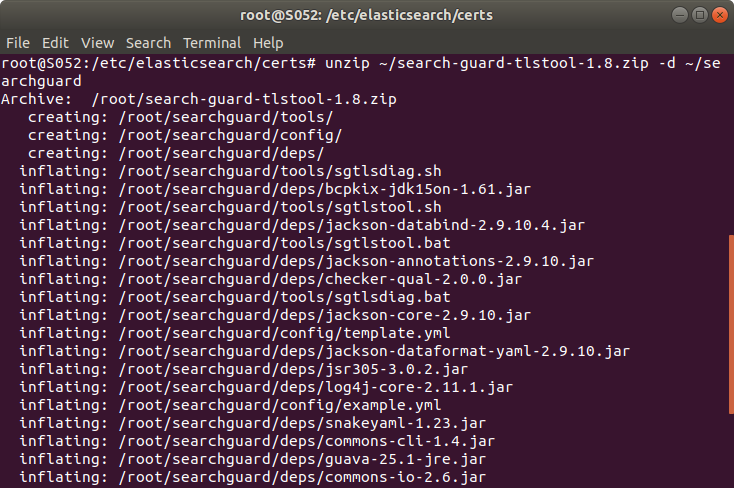

unzip ~/search-guard-tlstool-1.8.zip -d ~/searchguard

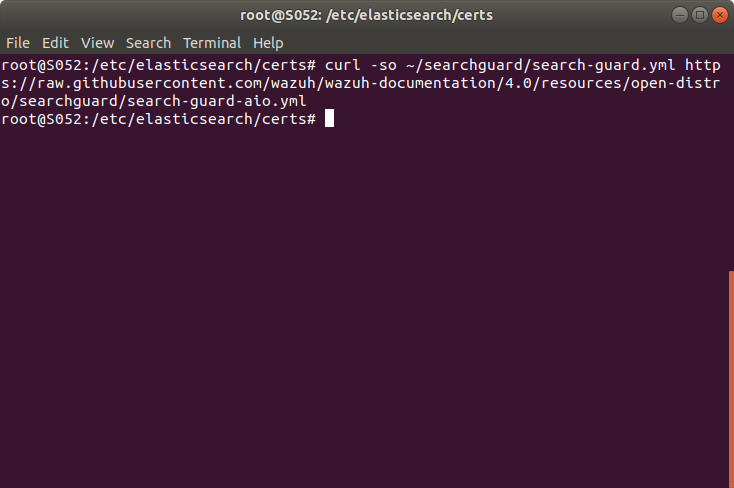

curl -so ~/searchguard/search-guard.yml

https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/searchguard/search-guard-aio.yml

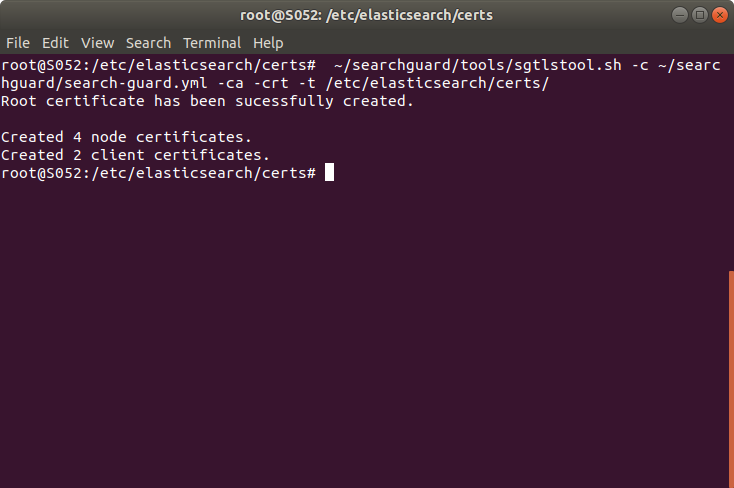

~/searchguard/tools/sgtlstool.sh -c ~/searchguard/search-guard.yml -ca -crt -t /etc/elasticsearch/certs/

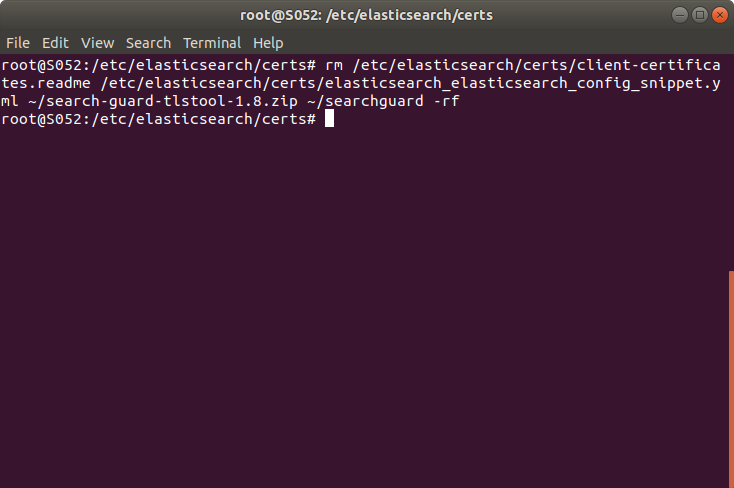

rm /etc/elasticsearch/certs/client-certificates.readme /etc/elasticsearch/certs/elasticsearch_elasticsearch_config_snippet.yml ~/search-guard-tlstool-1.8.zip ~/searchguard -rf

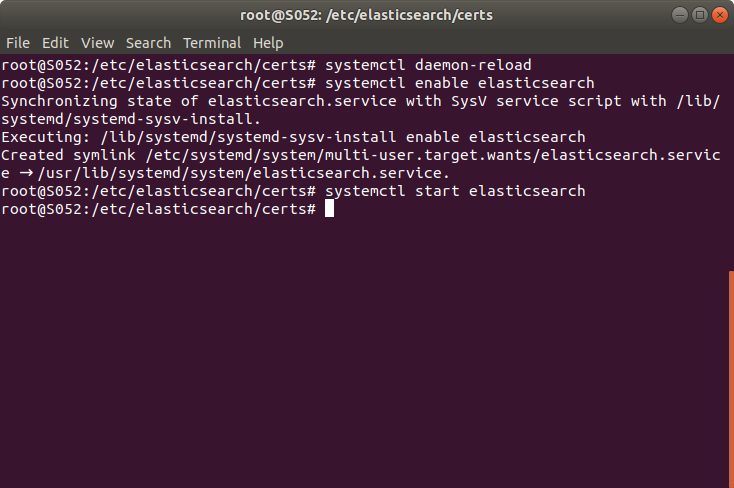

systemctl daemon-reload systemctl enable elasticsearch systemctl start elasticsearch

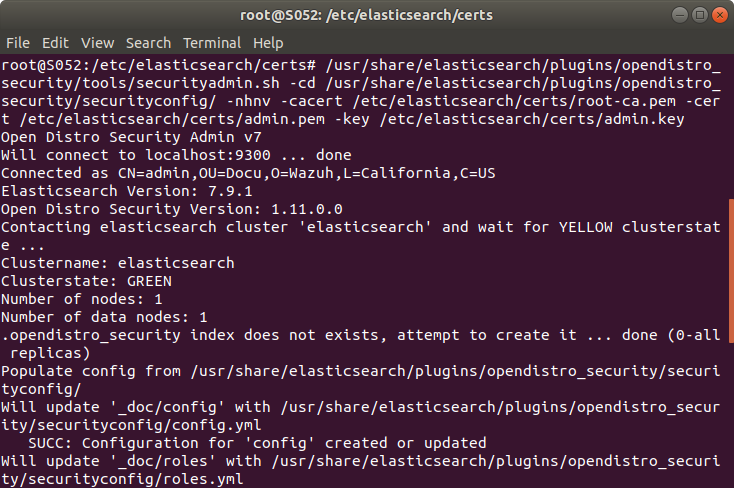

/usr/share/elasticsearch/plugins/opendistro_security/tools/securityadmin.sh -cd /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/ -nhnv -cacert /etc/elasticsearch/certs/root-ca.pem -cert /etc/elasticsearch/certs/admin.pem -key /etc/elasticsearch/certs/admin.key

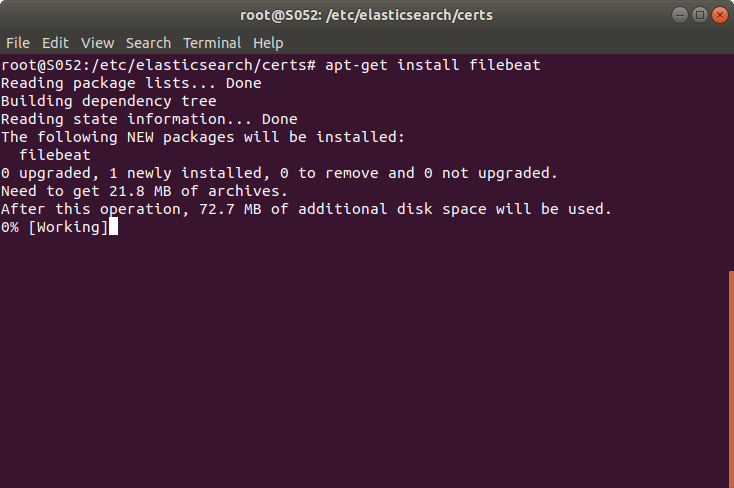

Filebeat quraşdırırıq. Beats konsepsiyası haqqında gələcək məqalələrdə ətraflı danışacağıq, lakin onu qurmaqda məqsəd Wazuh serverində loglarını görməkdir.

apt-get install filebeat

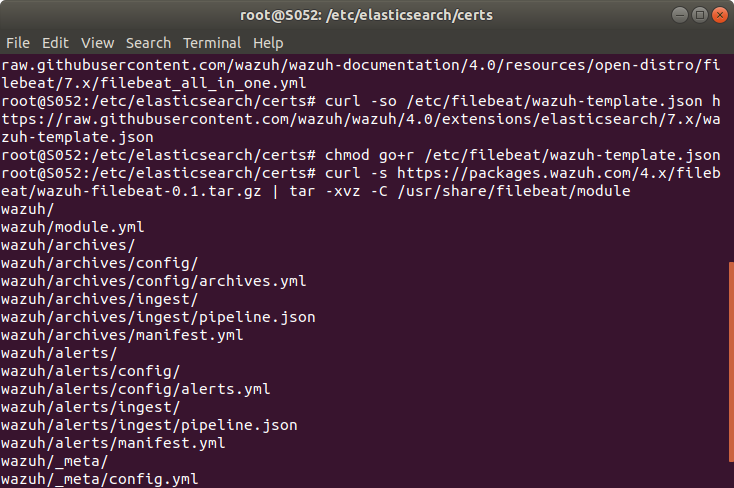

curl -so /etc/filebeat/filebeat.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/filebeat/7.x/filebeat_all_in_one.yml curl -so /etc/filebeat/wazuh-template.json https://raw.githubusercontent.com/wazuh/wazuh/4.0/extensions/elasticsearch/7.x/wazuh-template.json chmod go+r /etc/filebeat/wazuh-template.json curl -s https://packages.wazuh.com/4.x/filebeat/wazuh-filebeat-0.1.tar.gz | tar -xvz -C /usr/share/filebeat/module

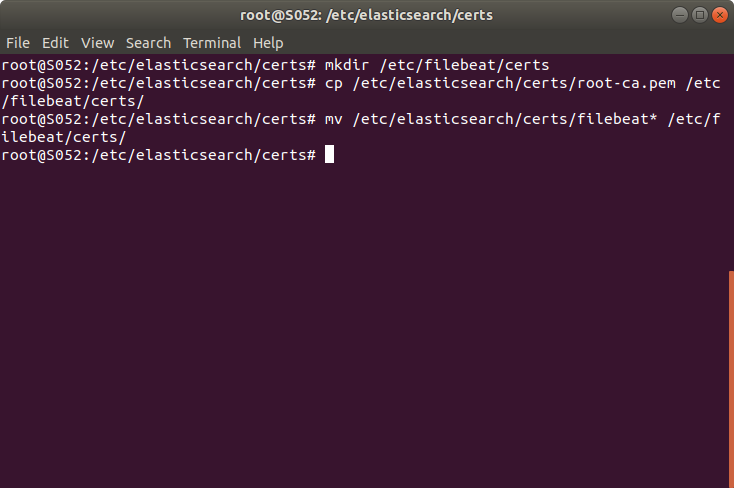

Daha əvvəl qeyd etdiyim kimi, Wazuh komponentləri bir-biri ilə SSL vasitəsilə əlaqə qurur. Buna görə sertifikat parametrlərini yenidən edirik.

mkdir /etc/filebeat/certs cp /etc/elasticsearch/certs/root-ca.pem /etc/filebeat/certs/ mv /etc/elasticsearch/certs/filebeat* /etc/filebeat/certs/

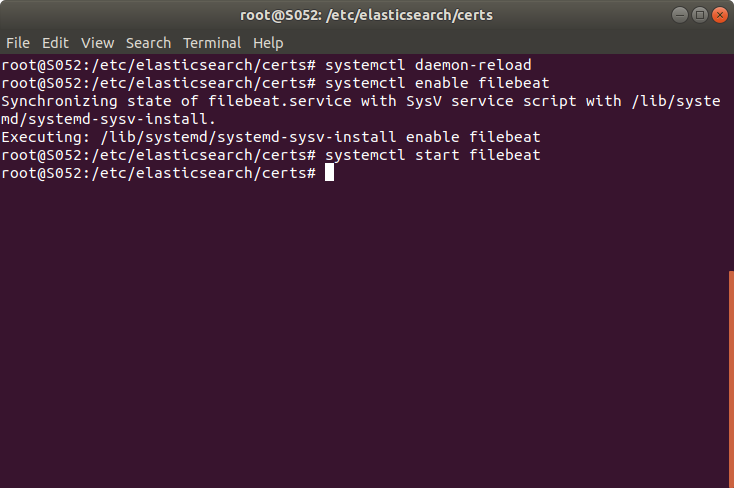

systemctl daemon-reload systemctl enable filebeat systemctl start filebeat

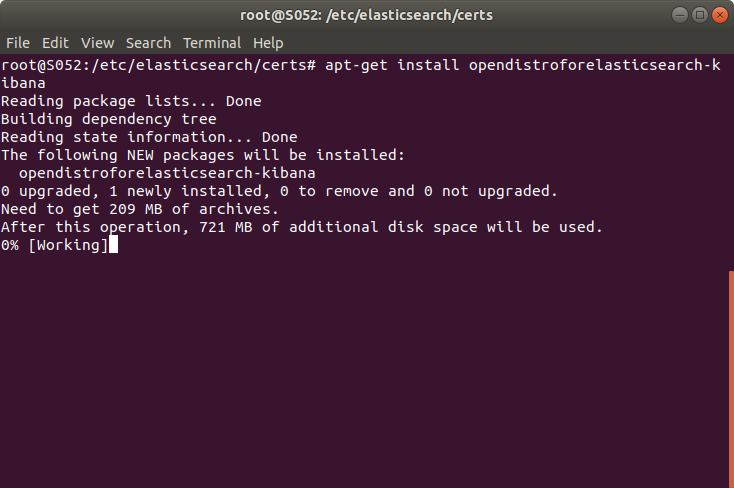

Kibana quraşdırırıq

apt-get install opendistroforelasticsearch-kibana

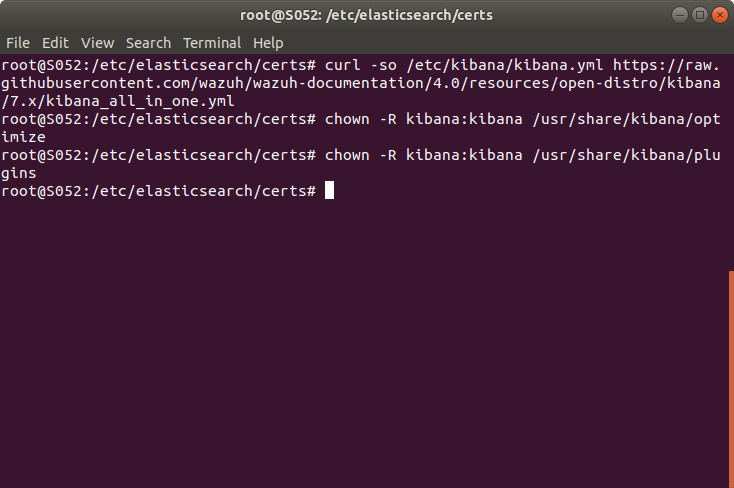

curl -so /etc/kibana/kibana.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/kibana/7.x/kibana_all_in_one.yml chown -R kibana:kibana /usr/share/kibana/optimize chown -R kibana:kibana /usr/share/kibana/plugins

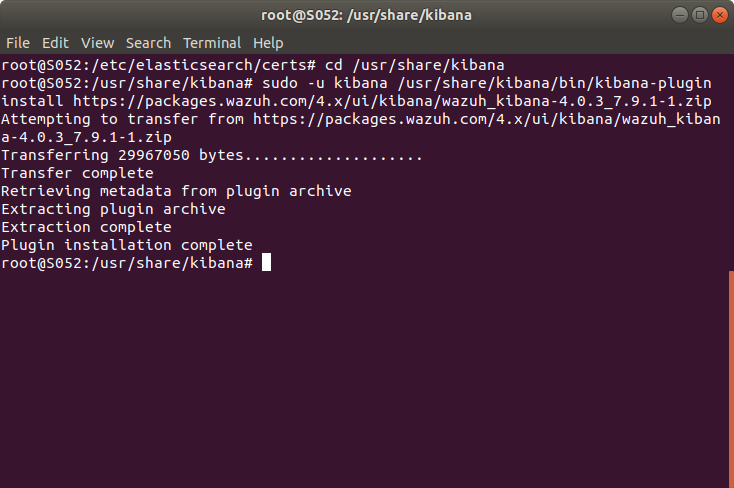

cd /usr/share/kibana sudo -u kibana /usr/share/kibana/bin/kibana-plugin install https://packages.wazuh.com/4.x/ui/kibana/wazuh_kibana-4.0.3_7.9.1-1.zip

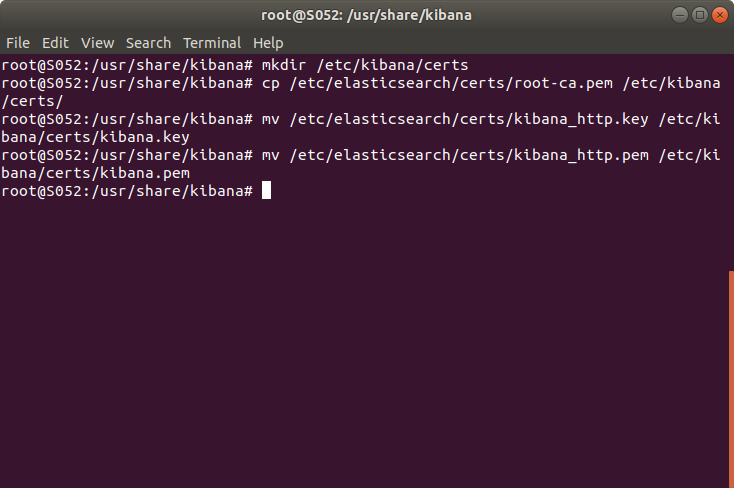

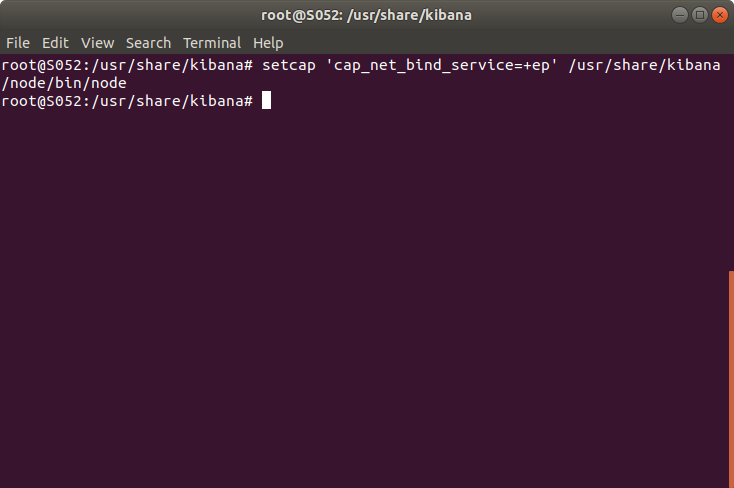

Kibana sertifika confiqlərini edək.

mkdir /etc/kibana/certs cp /etc/elasticsearch/certs/root-ca.pem /etc/kibana/certs/ mv /etc/elasticsearch/certs/kibana_http.key /etc/kibana/certs/kibana.key mv /etc/elasticsearch/certs/kibana_http.pem /etc/kibana/certs/kibana.pem

setcap 'cap_net_bind_service=+ep' /usr/share/kibana/node/bin/node

systemctl daemon-reload systemctl enable kibana systemctl start kibana

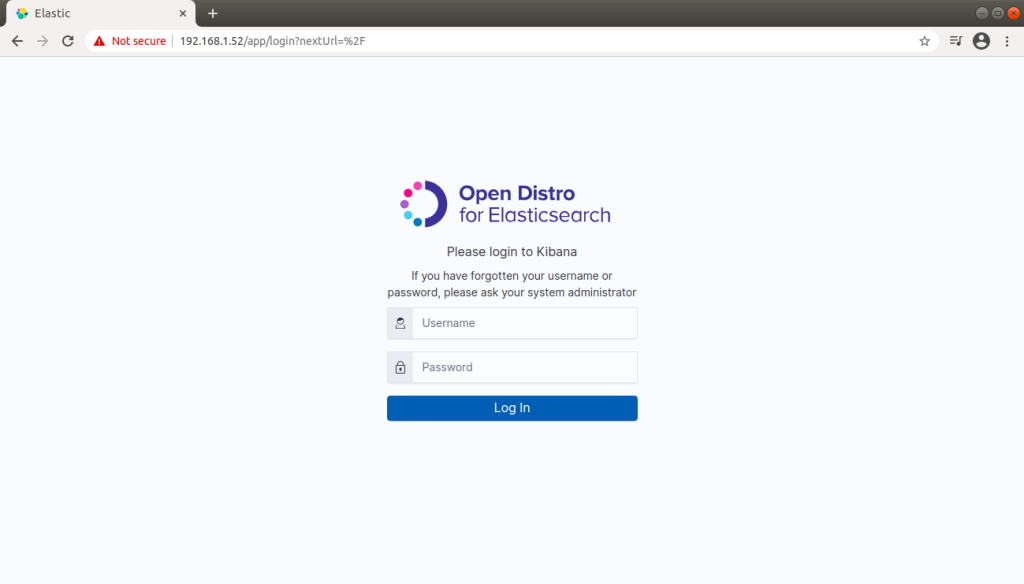

Quraşdırma tamamlandı. İnterfeysə daxil olmaq üçün internet brauzerinizə “https://ip ünvanı” daxil edirsiniz.Defolt istifadəçi adı və şifrə: admin/admin

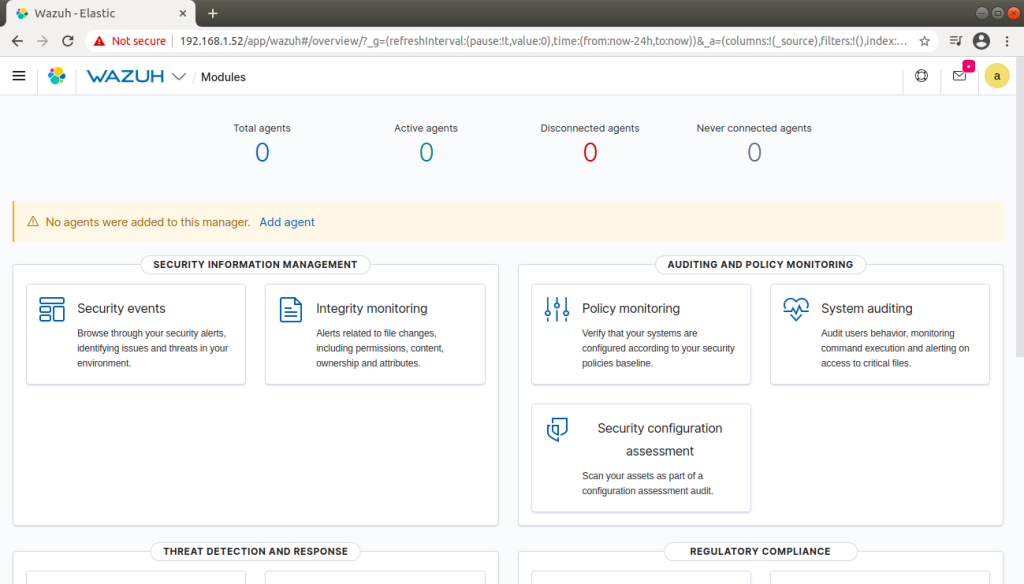

Aşağıda Wazuh Dashboard-dan bir şəkil görürsünüz.