Kiber təhlükəsizlik Red Team müsahibəsi üçün irəli səviyədə suallar və cavabları

Salam əziz dostlar, bu gün sizə Kiber təhlükəsizliyin əsas bölmələrindən biri olan Read Team müsahibə sualalrı haqqında danışacağıq. “Red Team” müsahibəsi üçün suallar və cavablar çox zaman texniki bacarıqları, hücum metodlarını, təhlükəsizlik analizlərini və s. test etmək məqsədini güdür. Aşağıda 50 ədəd sual və cavab təqdim edirəm. Bu suallar həm nəzəri, həm də praktiki aspektləri əhatə edir və Red Team (hücum edən tərəf) peşəkarları üçün faydalı ola bilər.Bu suallar və cavablar, Red Team müsahibələrində qarşınıza çıxacaq müxtəlif mövzuları əhatə edir və kiber təhlükəsizlik sahəsindəki biliklərinizi test etməyə kömək edəcəkdir.

1. Red Team nədir və nə ilə məşğul olur?

Cavab: Red Team, təşkilatın təhlükəsizlik tədbirlərini test etmək məqsədilə real dünya hücumlarını simulyasiya edən və bu vasitə ilə zəiflikləri aşkar edən bir komandadır. Onlar təşkilatın müdafiə sistemlərinin nə qədər effektiv olduğunu sınayır, hakerin necə davranacağını təqlid edirlər.

2. Blue Team və Red Team arasındakı fərq nədir?

Cavab: Red Team, hücumları həyata keçirən və təşkilatın zəifliklərini tapmağa çalışan tərəfdir, Blue Team isə bu hücumları aşkar etmək və qarşısını almaq üçün müdafiə tədbirləri tətbiq edən tərəfdir. Red Team hücumları simulyasiya edir, Blue Team isə müdafiə edir.

3. Penetrasiya testinin Red Team ilə fərqi nədir?

Cavab: Penetrasiya testi müəyyən bir sistemin zəifliklərini tapmaq üçün birbaşa testlər aparan bir fəaliyyətdir, daha dar çərçivədə həyata keçirilir. Red Team isə daha geniş şəkildə, təşkilatın ümumi müdafiə strategiyalarını test edir və real dünya hücumlarını təqlid edir.

4. Sosial mühəndislik hücumu nədir və necə həyata keçirilir?

Cavab: Sosial mühəndislik, insanları aldatma yolu ilə məlumat əldə etmək və ya təhlükəsizlik tədbirlərini bypass etmək üçün istifadə olunan manipulyasiya üsuludur. Telefon zəngləri, e-poçt yalanları və ya fiziki ziyarət edərək şirkətə daxil olmaq sosial mühəndisliyin bir forması ola bilər.

5. Metasploit nədir və necə istifadə edilir?

Cavab: Metasploit, müxtəlif təhlükəsizlik zəifliklərini sınaqdan keçirmək üçün istifadə olunan bir alətdir. Hücumçular üçün faydalıdır, çünki zəiflikləri istismar etmək və test etmək üçün hazır exploitlər və modullar təqdim edir.

6. SQL Injection nədir?

Cavab: SQL Injection, veb tətbiqlərində istifadəçi tərəfindən daxil edilən məlumatların düzgün yoxlanmaması nəticəsində, SQL sorğularının manipulyasiya edilməsidir. Bu, verilənlər bazasına icazəsiz daxil olmağa və məlumatları oxumağa, silməyə və ya dəyişdirməyə imkan verir.

7. XSS (Cross-Site Scripting) nədir?

Cavab: XSS, zərərli skriptlərin etibarlı saytlara daxil edilməsidir. Bu, hücumçunun istifadəçinin brauzerində zərərli kod icra etməsinə və məlumat oğurlamasına, sesiyalarını oğurlamağa imkan verir.

8. Təhlükəsizlik zənciri (Chain of attack) nədir?

Cavab: Təhlükəsizlik zənciri, bir hücumun mərhələlərini və istifadə olunan müxtəlif zəiflikləri ifadə edir. Bu zəncirin hər bir mərhələsi fərqli bir təhlükəsizlik tədbirini keçərək hücumun məqsədinə çatmağa yönəlir.

9. Hacker’ın əsas məqsədi nədir?

Cavab: Hacker, ümumiyyətlə, sistemə qeyri-qanuni şəkildə daxil olmaq, məlumatları oğurlamaq, ya da sistemə zərər vurmaq məqsədilə fəaliyyət göstərir. Ancaq Red Team-də hacker, bir təşkilatın təhlükəsizliyini qiymətləndirmək və zəiflikləri müəyyən etmək məqsədilə fəaliyyət göstərir.

10. Brute Force hücumu necə işləyir?

Cavab: Brute Force hücumu, mümkün olan bütün şifrələri sınaqdan keçirməklə düzgün şifrəni tapmağa çalışan bir hücum növüdür. Bu hücum çox vaxt zəif şifrələrin istifadə edildiyi sistemlərdə uğurludur.

11. Phishing nədir?

Cavab: Phishing, istifadəçiləri aldatmaq və şəxsi məlumatlarını oğurlamaq məqsədilə saxta e-poçt və ya veb saytlardan istifadə edilən bir sosial mühəndislik hücumudur. Bu hücumda hücumçu, qanuni bir mənbədən gəldiyi təəssüratını yaradır.

12. Nmap nədir və necə istifadə edilir?

Cavab: Nmap, şəbəkə təhlükəsizliyini analiz etmək və şəbəkə üzərindəki cihazları aşkar etmək üçün istifadə olunan bir alətdir. O, portları tarayaraq sistemin təhlükəsizlik zəifliklərini müəyyən etməyə kömək edir.

13. Hücum etmək üçün hansı alətlərdən istifadə edirsiniz?

Cavab: Red Team peşəkarları müxtəlif alətlərdən istifadə edirlər. Bunlar arasında Metasploit, Nmap, Burp Suite, Wireshark, Hydra, John the Ripper, Aircrack-ng və daha bir çox alət yer alır.

14. Privilege Escalation (İcazə artımı) nədir?

Cavab: Privilege Escalation, bir istifadəçinin sistemdəki icazələrini artırmaq məqsədilə sistem zəifliklərindən istifadə etməsidir. Bu, adətən, standart istifadəçi hüquqlarından administrator hüquqlarına keçmək üçün həyata keçirilir.

15. Hacker’ların sistemə daxil olmaq üçün istifadə etdiyi ən yaygın metodlar hansılardır?

Cavab: Hacker’lar adətən şəbəkə açıq portlarını, zəif şifrələri, sosial mühəndisliyi, phishing hücumlarını və zəif sistem konfiqurasiyalarını istifadə edirlər.

16. Körpü hədəfli hücum (Man-in-the-Middle) nədir?

Cavab: Man-in-the-Middle (MitM) hücumu, bir əlaqə üzərində müdaxilə edərək iki tərəf arasındakı məlumatların ələ keçirilməsidir. Bu hücumla, hücumçu istifadəçinin məlumatlarını, şifrələrini və digər həssas məlumatları oğurlaya bilər.

17. DNS Spoofing nədir?

Cavab: DNS Spoofing, şəbəkə üzərindəki istifadəçini saxta DNS serverinə yönləndirərək zərərli veb saytlara yönləndirmə üsuludur. Bu, istifadəçinin məlumatlarının oğurlanması üçün istifadə edilə bilər.

18. Təhlükəsizliyin “CIA” triadı nədir?

Cavab: CIA triadı (Confidentiality, Integrity, Availability) məlumat təhlükəsizliyinin əsas üç prinsipi olan məxfilik, bütövlük və əlçatanlıqdır. Məxfilik məlumatların yalnız yetkiləndirilmiş şəxslər tərəfindən əldə edilə bilməsini təmin edir, bütövlük məlumatların dəyişdirilmədən saxlanılmasını təmin edir və əlçatanlıq məlumatların ehtiyac olduğunda istifadə edilə bilməsini təmin edir.

19. DDoS (Distributed Denial of Service) hücumu nədir?

Cavab: DDoS hücumu, çox sayda kompüterdən və ya botnetdən istifadə edərək bir serverə və ya şəbəkəyə həddindən artıq trafik göndərməklə xidmətin əlçatanlığını poza bilər. Bu, sistemin çökməsinə və ya çox yavaş işləməsinə səbəb olur.

20. Web Application Firewall (WAF) nədir?

Cavab: WAF, veb tətbiqlərinə qarşı edilən zərərli hücumları bloklamaq üçün istifadə olunan bir təhlükəsizlik həlli və ya cihazdır. O, HTTP trafiki ilə gələn zərərli sorğuları analiz edərək təhlükəsizliyi artırır.

21. RAT (Remote Access Trojan) nədir?

Cavab: RAT, istifadəçinin icazəsi olmadan bir sistemə uzaqdan daxil olmaq üçün istifadə olunan zərərli bir proqramdır. RAT, çox vaxt şəbəkə təhlükəsizliyini pozan və məlumatları oğurlayan hücumlarda istifadə olunur.

22. Firewall nədir və necə işləyir?

Cavab: Firewall, şəbəkə trafikini yoxlayaraq təhlükəsizlik qoruması təmin edən bir cihazdır. O, müəyyən qaydalara əsaslanaraq, gələn və gedən məlumatları filtrləyir və icazəsiz trafikin qarşısını alır.

23. TCP/IP protokolunun təhlükəsizlik riskləri hansılardır?

Cavab: TCP/IP protokolu şəbəkə əlaqələrində istifadə olunan əsas protokoldur. Bununla yanaşı, zəif şifrə qoruması, IP spoofing, TCP session hijacking və digər risklər protokolun zəif cəhətləri arasında yer alır.

24. Zero-Day hücumu nədir?

Cavab: Zero-Day hücumu, proqram təminatının hələ təmir edilməmiş bir zəiflikdən istifadə edən hücum növüdür. Bu zəiflik, istehsalçı tərəfindən bilinmir və istifadəçilərin sistemlərində təhlükəsizlik boşluqları yaradır.

25. Hacking üçün hansı əsas şəbəkə protokollarını bilmək lazımdır?

Cavab: Hacking və kiber təhlükəsizlik sahəsində, TCP/IP, HTTP, HTTPS, FTP, DNS, SMTP, SNMP kimi şəbəkə protokollarını bilmək çox vacibdir. Bu protokollar şəbəkə üzərində məlumat axınını təşkil edir.

26. Təhlükəsizlik zəifliklərini necə tapırsınız?

Cavab: Təhlükəsizlik zəifliklərini tapmaq üçün müxtəlif alətlərdən və texnikalardan istifadə edirəm, məsələn, Nmap, Nessus, OpenVAS, və Burp Suite kimi. Həmçinin, sosial mühəndislik, man-in-the-middle hücumları, zəif şifrələrdən istifadə və digər metodları da tətbiq edirəm.

27. Təhlükəsiz şifrə necə yaradılır?

Cavab: Güclü şifrələr uzun olmalı, hərflər, rəqəmlər və xüsusi simvolları qarışdırmalıdır. Şifrənin ən azı 12 xarakterdən ibarət olması, hərflərin böyük və kiçik olmasına, həmçinin rəqəmlərin və simvolların istifadəsinə diqqət yetirilməlidir.

28. Keylogging nədir?

Cavab: Keylogging, istifadəçinin klaviaturada yazdığı hər şeyi gizlicə qeydə alan bir proqramdır. Bu, şifrələr və digər həssas məlumatların oğurlanması üçün istifadə olunur.

29. Rootkit nədir?

Cavab: Rootkit, kompüterin və ya sistemin idarəetmə hüquqlarına sahib olmaq üçün istifadə olunan bir zərərli proqramdır. Rootkitlər çox vaxt gizli şəkildə sistemə daxil olur və istifadəçi tərəfindən aşkar edilməz.

30. Zəifliklərin aşkarlanmasında ən təsirli metodlar hansılardır?

Cavab: Zəifliklərin aşkarlanmasında ən təsirli metodlar arasında avtomatlaşdırılmış skanerlər, əl ilə auditi, kod analizi, şəbəkə trafiki analizləri və sosial mühəndislik texnikaları yer alır.

31. Hacker’lar hansı məlumatları hədəfləyir?

Cavab: Hacker’lar əsasən şifrələr, maliyyə məlumatları, şəxsi məlumatlar, şirkət sirrləri və kritik infrastrukturla əlaqəli məlumatları hədəfləyirlər.

32. Kompüter şəbəkəsi üzərindəki açıq portları necə taparsınız?

Cavab: Açıq portları tapmaq üçün Nmap və ya Netcat kimi alətlərdən istifadə edilir. Bu alətlər şəbəkə üzərindəki cihazların və portların vəziyyətini analiz edərək təhlükəsizlik zəifliklərini müəyyən etməyə kömək edir.

33. Şəbəkə təhlili zamanı hansı məlumatları toplamalısınız?

Cavab: Şəbəkə təhlili zamanı IP ünvanları, portlar, xidmətlər, protokollar, şəbəkə trafikinin forması, paket başlıqları, DNS qeydləri və digər əlaqəli məlumatlar toplanmalıdır.

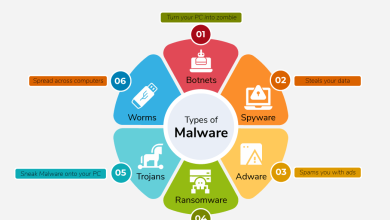

34. Ransomware nədir?

Cavab: Ransomware, zərərli proqramdır ki, istifadəçinin məlumatlarını şifrələyərək ya da sistemini zədələyərək qarşılığında ödəmə tələb edir. Bu tip hücumların məqsədi məlumatların və ya sistemlərin geri qaytarılması üçün pul əldə etməkdir.

35. Hücum simulyasiya testlərində nə üçün istifadə olunur?

Cavab: Hücum simulyasiya testləri, təşkilatın müdafiə sistemlərini test etmək və zəifliklərini aşkar etmək məqsədilə keçirilir. Bu testlər, Red Team-in tətbiq etdiyi hücumları simulyasiya edir, beləliklə, təşkilatın necə müdafiə edəcəyini qiymətləndirir.

36. Brute Force hücumunu necə qarşısını alırsınız?

Cavab: Brute force hücumunun qarşısını almaq üçün uzun və mürəkkəb şifrələr, çox faktorlu autentifikasiya (MFA) və şifrə cəhdləri məhdudiyyətləri tətbiq edilir.

37. Sıfır gün zəiflikləri ilə necə mübarizə aparılır?

Cavab: Sıfır gün zəiflikləri ilə mübarizə aparmaq üçün sürətli təhlükəsizlik yamaları tətbiq edilir, zəiflikləri izləyən alətlərdən istifadə edilir, həmçinin təhlil və monitorinq sistemləri qurulur.

38. Fiziki təhlükəsizlik Red Team fəaliyyətlərinə necə daxil edilir?

Cavab: Fiziki təhlükəsizlik testlərində, Red Team fiziki ərazidə təhlükəsizlik sistemlərini yoxlayır, məkanda sızma, siqnal müdaxiləsi və ya başqa üsullarla həssas məlumatlara giriş əldə etməyə çalışır.

39. Təhlükəsizlik boşluqları tapıldıqda hansı addımları atırsınız?

Cavab: Təhlükəsizlik boşluqları tapıldıqda, dərhal müvafiq mühafizə tədbirləri alınmalı, zəifliklər barədə təşkilatın təhlükəsizlik komandası məlumatlandırılmalı və təxirəsalınmaz yeniləmələr tətbiq edilməlidir.

40. Botnet nədir?

Cavab: Botnet, çox sayda zombi kompüterdən ibarət şəbəkədir ki, hücumçular bu kompüterləri uzaqdan idarə edərək DDoS hücumları və ya digər zərərli fəaliyyətlər həyata keçirirlər.

41. Təhlükəsizlik tədbirlərinin ardıcıllığı nədir?

Cavab: Təhlükəsizlik tədbirlərinin ardıcıllığı risklərin təhlili, zəifliklərin qiymətləndirilməsi, təhlil və müdafiə strukturlarının qurulması, monitorinq və audit sistemlərinin yaradılması, mütəmadi təkmilləşdirmə və testləşdirilməyi əhatə edir.

42. Şifrələmə nədir və niyə vacibdir?

Cavab: Şifrələmə, məlumatın oxunmasını və ya dəyişdirilməsini maneə törətmək üçün istifadə olunan bir prosesdir. Bu, məlumatların qorunması, xüsusən də onların həssas olduğu vəziyyətlərdə mühümdür.

43. İntrusion Detection System (IDS) nədir?

Cavab: IDS, şəbəkə və ya sistem üzərindəki qeyri-qanuni və şübhəli fəaliyyətləri aşkar edən və siqnal verən təhlükəsizlik həllidir. IDS-ler aktiv hücumları aşkar etmək üçün istifadə olunur.

44. Keçid təhlili (Pivoting) nədir?

Cavab: Pivoting, hücumçunun ilk kompromitasiya etdiyi sistemdən digər sistemlərə keçərək şəbəkədə daha çox məlumat əldə etməsi və ya əlavə hücumlar etməsi üsuludur.

45. Cryptojacking hücumu nədir?

Cavab: Cryptojacking, kompüterin və ya şəbəkənin hesablama gücünü qanunsuz olaraq kriptoqrafik mina üçün istifadə edən zərərli proqramdır.

46. Security Operations Center (SOC) nədir?

Cavab: SOC, bir təşkilatın təhlükəsizlik fəaliyyətlərini izləyən, təhlil edən və yönləndirən bir mərkəzdir. Bu mərkəz, hücumları aşkar etmək, xəbərdarlıq etmək və qarşısını almaq üçün 24/7 fəaliyyət göstərir.

47. RAT (Remote Access Trojan) ilə necə mübarizə aparılır?

Cavab: RAT-ləri aşkar etmək üçün şəbəkə monitorinqi, antivirus proqramları, firewaller və host təhlili vasitəsilə müntəzəm olaraq təhlil aparılmalıdır.

48. Linux əməliyyat sistemində şəbəkə təhlükəsizliyini necə təmin edirsiniz?

Cavab: Linux-da şəbəkə təhlükəsizliyini təmin etmək üçün iptables, SELinux, fail2ban kimi alətlərdən istifadə edilir. Bu alətlər şəbəkə trafikini filtrləyir və icazəsiz girişi məhdudlaşdırır.

49. Şəbəkə təhlükəsizliyində ARP Spoofing hücumu necə qarşısı alınır?

Cavab: ARP Spoofing hücumlarının qarşısını almaq üçün statik ARP cədvəllərindən istifadə etmək, ARP monitoring sistemləri qurmaq və şəbəkə daxilində şifrələnmiş əlaqələrdən istifadə etmək tövsiyə edilir.

50. Yalançı müsbət nəticələr (False Positives) necə idarə olunur?

Cavab: Yalançı müsbət nəticələr, təhlükəsizlik sistemlərində baş verən səhv alarm hallarıdır. Bunlar, düzgün təhlil alətləri ilə, qaydalara uyğun tənzimləmələr və auditlər ilə idarə olunur.

Bu, Red Team müsahibəsi üçün irəli səviyyə sual və cavablardan ibarət bir nümunədir. Daha çox sual və cavabları, xüsusilə spesifik tool-lar, metodlar və ssenarilərlə bağlı davam etdirmək mümkündür. Hər bir sual, Red Team fəaliyyətlərinin müxtəlif aspektlərini və dərinliyini araşdırmağa imkan verir.

1. Red Team nədir və bunun məqsədi nədir?

Cavab: Red Team, təşkilatın təhlükəsizlik sistemlərini simulyasiya etmək və zəiflikləri aşkar etmək üçün hücum etmək məqsədilə qurulan bir komandadır. Bu komandalar, təşkilatın müdafiə səviyyəsini test etmək və gücləndirmək üçün istifadə olunur.

2. Penetrasiya testi və Red Team fəaliyyətləri arasındakı fərqlər nədir?

Cavab: Penetrasiya testi, xüsusi bir zəifliyi aşkar etmək və exploitation etmək məqsədilə həyata keçirilir, Red Team isə daha geniş və davamlı bir yanaşma ilə təşkilatın bütün müdafiə mexanizmlərini sınaqdan keçirir. Red Team, sosial mühəndislik, fiziki təhlükəsizlik və digər komponentləri də test edir.

3. Metasploit nədir və onu necə istifadə edərsiniz?

Cavab: Metasploit, təhlükəsizlik zərbəsi və exploit istifadə edərək hədəf sistemlərində zəiflikləri təhlil etmək və exploit etmək üçün istifadə edilən bir çərçivədir. Onu istifadə edərək hədəf sistemə sızmağa və bu zəifliklərdən faydalanmağa çalışırıq.

4. Sosial mühəndislik nədir və Red Team-də necə istifadə olunur?

Cavab: Sosial mühəndislik, insanları manipulyasiya edərək təhlükəsizlik zəifliklərindən istifadə etmək üçün istifadə edilən taktikalardır. Red Team, phishing, baiting, tailgating kimi hücumlarla hədəf istifadəçilərini aldadaraq, onlardan məlumat və ya giriş əldə etməyə çalışır.

5. Hacking və Ethical Hacking arasındakı fərqlər nələrdir?

Cavab: Hacking qanunsuz və zərərverici fəaliyyətləri təmsil edir, Ethical Hacking isə təşkilatın təhlükəsizlik boşluqlarını tapmaq və düzəltmək məqsədilə qanuni və icazəli şəkildə həyata keçirilir.

6. Cross-site scripting (XSS) nədir və necə qarşısını alırıq?

Cavab: XSS, zərərli skriptlərin hədəf veb saytlarda icra edilməsinə imkan verən bir zəiflik növüdür. Bu zəiflikdən qorunmaq üçün daxil olan verilənləri təmizləmək və təhlükəsiz kod yazmaq lazımdır.

7. SQL Injection hücumu necə həyata keçirilir və qarşısını necə alırıq?

Cavab: SQL Injection, zərərli SQL kodlarının verilənlər bazasına daxil edilməsi ilə həyata keçirilir. Bu hücumun qarşısını almaq üçün parametrli sorğular və ORM-lərdən istifadə edilməlidir.

8. Red Team-də istifadə etdiyiniz əsas alətlər hansılardır?

Cavab: Nmap, Metasploit, Burp Suite, Nessus, Cobalt Strike, Netcat və Wireshark Red Team fəaliyyətlərində geniş istifadə olunan alətlərdir.

9. Zəifliklərin aşkarlanmasında hansı yanaşmalardan istifadə edirsiniz?

Cavab: Zəifliklərin aşkarlanması üçün passiv və aktiv skanerlərdən, manuel yoxlamalardan və alətlərdən istifadə edilir. Skaner vasitələri ilə ilkin qiymətləndirmə edilir, sonra isə manual testlərlə daha dərin analiz aparılır.

10. Phishing hücumunu həyata keçirmək üçün hansı metodlardan istifadə edərsiniz?

Cavab: Phishing hücumu üçün e-poçt vasitəsilə zərərli linklər göndərilir, istifadəçilər saxta veb saytlara yönləndirilir. E-poçt dizaynı, hədəf şəxsin maraqlarına uyğun olmalıdır.

11. Red Team əməliyyatı zamanı hansı məlumatları toplamaq vacibdir?

Cavab: Təşkilatın şəbəkə topologiyası, zəiflikləri, müdafiə tədbirləri, hədəf istifadəçilərin davranışları və təhlükəsizlik protokolları məlumatları toplamaq vacibdir.

12. DoS/DDoS hücumları nədir və bunlara qarşı necə mübarizə aparılır?

Cavab: Denial of Service (DoS) və Distributed Denial of Service (DDoS) hücumları, hədəf serverini və ya şəbəkəsini aşırı yük və ya trafiklə təkrarlamaqla xidmətin kəsilməsinə səbəb olur. Bunlara qarşı mübarizə üçün load balancers və anti-DDoS alətləri istifadə olunur.

13. RAT (Remote Access Trojan) nədir və necə işləyir?

Cavab: RAT, istifadəçinin bilgisayarına uzaqdan giriş imkanı verən zərərli proqramdır. Red Team bu alətləri istifadə edərək hədəf sistemə gizli giriş əldə edərək məlumatları toplayır və ya zərərli əməliyyatlar icra edir.

14. Windows və Linux əməliyyat sistemləri üçün ən böyük təhlükəsizlik fərqləri nələrdir?

Cavab: Windows, adətən istifadəçi interfeysini və tətbiq bazasını daha çox qoruyur, Linux isə açıq mənbəli olduğundan təhlükəsizlik zəifliklərinə daha çox açıq ola bilər, lakin düzgün konfiqurasiya ilə daha təhlükəsiz ola bilər.

15. Zero-day zəifliyi nədir və necə aşkar edilir?

Cavab: Zero-day zəifliyi, hələ hakerlər tərəfindən kəşf edilməmiş və satılmamış yeni bir zəiflikdir. Bu zəiflikləri tapmaq üçün yeni analiz alətləri və metodları istifadə olunur.

16. Wireshark nədir və Red Team əməliyyatlarında necə istifadə edilir?

Cavab: Wireshark, şəbəkə trafikini analiz etmək üçün istifadə edilən bir alətdir. Red Team əməliyyatlarında şəbəkə məlumatlarının aşkar edilməsi, trafikin təhlil edilməsi və zəifliklərin aşkarlanmasında istifadə edilir.

17. Ekran görüntülərini manipulyasiya etmək üçün hansı alətlərdən istifadə edirsiniz?

Cavab: İstifadəçilərin ekran görüntülərini manipulyasiya etmək üçün alətlər kimi Metasploit, Veil, Cobalt Strike kimi müxtəlif exploit və payload generatorlarından istifadə edilə bilər.

18. Təhlükəsizlik zəifliklərinin qiymətləndirilməsi üçün hansı metodlardan istifadə edirsiniz?

Cavab: CVSS (Common Vulnerability Scoring System) və digər təhlükəsizlik qiymətləndirmə alətlərindən istifadə edilir. Ayrıca, manual testlər və auditlər ilə risklər qiymətləndirilir.

19. Privilege escalation (imtiyazların yüksəldilməsi) nədir və bunu necə həyata keçirirsiniz?

Cavab: Privilege escalation, zəif bir istifadəçi hesabından yüksək səviyyəli idarəçi hüquqları əldə etmək prosesidir. Bu, təhlükəsizlik zəifliklərindən istifadə edərək həyata keçirilir.

20. Hədəf sistemlərə necə sızarsınız, hansı metodları istifadə edirsiniz?

Cavab: Şəbəkə xəritələmə, phishing, sosial mühəndislik, exploitlərdən istifadə və digər metodlar ilə hədəf sistemlərə sızılır.