OTP Birdəfəlik parol

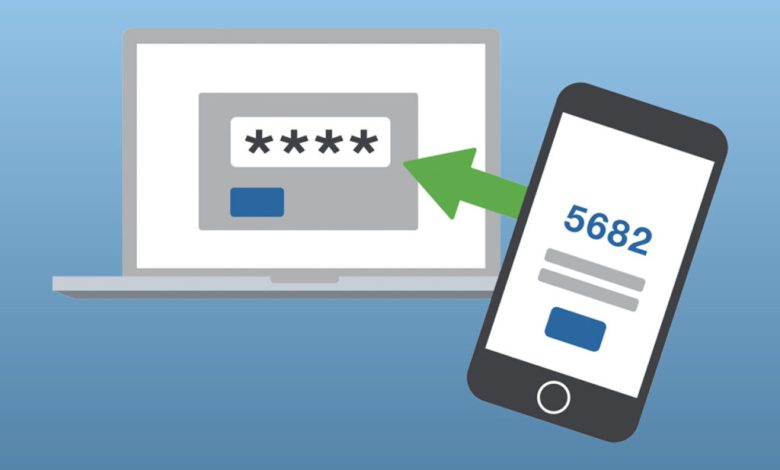

Bu tip parollar müxtəlif təhlükəsizlik məqsədləri üçün istifadə olunur. Tez-tez əlavə təhlükəsizlik təmin edən əlavə autentifikasiya mexanizmi kimi adi parol ilə birlikdə istifadə olunur.

OTP “one-time password” deməkdir. OTP adətən bir neçə dəqiqə etibarlı olan və yalnız bir dəfə istifadə edilə bilən parol növüdür. Siz həmin paroldan istifadə etdikdən sonra onun müddəti bitir və növbəti dəfə həmin proqrama daxil olmaq üçün başqa paroldan istifadə edirsiniz.

Bu tip parollar müxtəlif təhlükəsizlik məqsədləri üçün istifadə olunur. Tez-tez əlavə təhlükəsizlik təmin edən əlavə autentifikasiya mexanizmi kimi adi parol ilə birlikdə istifadə olunur. Onlayn təhlükəsizlikdə, xüsusən də iki faktorlu autentifikasiya (2FA) və ya çox faktorlu autentifikasiya (MFA) üsullarında tez-tez istifadə olunur. İstifadəçilər daxil olarkən təkcə parollarını deyil, həm də OTP-ni daxil etməlidirlər.

OTP-lər istifadəçilərə SMS, e-poçt, mobil proqramlar və ya fiziki cihazlar vasitəsilə çatdırılır. İstifadəçi bu müvəqqəti paroldan daxil olduqda və ya əməliyyatlar həyata keçirərkən istifadə edir, lakin bu parol yalnız bir dəfə etibarlıdır və növbəti dəfə istifadə edildikdə dəyişir. Bu, sabit paroldan daha güclü qorunma təmin etdiyi üçün daha effektiv təhlükəsizlik metodu təklif edir.

OTP-ləri yaradan SHA-1 kimi müxtəlif sənaye standartı alqoritmləri var. Bu alqoritmlərin hamısı OTP kodunu yaratmaq üçün iki girişdən istifadə edir: gizli açar və nəqliyyat faktoru. Şəxsi açar identifikasiya serverində yeni hesab yaratdığınız zaman yaradılan statik dəyərdir.

Gizli açar dəyişməsə də, hər dəfə yeni OTP tələb edildikdə nəqliyyat faktoru dəyişir. HOTP və TOTP arasındakı ən böyük fərq, hərəkət edən faktorun necə yaradıldığıdır.

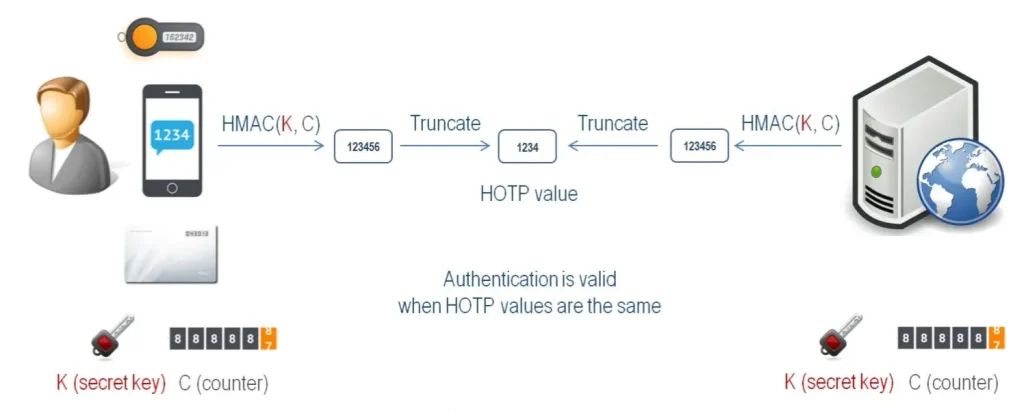

HOTP

HOTP-dəki “H” hərf Hash-Based Message Authentication Code (HMAC) deməkdir. Bu, istifadəçinin açar və sayğacdan istifadə edərək HMAC (Hash-based Message Authentication) funksiyası vasitəsilə birdəfəlik parol yaratmasına əsaslanır. HMAC sayğacda (mesajda) işləyən və gizli açardan istifadə edərək birdəfəlik parol (hesh) yaradan kriptoqrafik hash funksiyasıdır.

HOTP sayğac əsaslı sistemdir və sayğac hər istifadədən sonra artır; Hər dəfə tələb olunanda və yoxlanılanda hərəkət faktoru sayğac tərəfindən artırılır. Yaradılan kod siz aktiv olaraq başqa kodu tələb edənə qədər etibarlıdır və o, autentifikasiya serveri tərəfindən təsdiqlənir. OTP generatoru və server hər dəfə kod təsdiqləndikdə və istifadəçi giriş əldə etdikdə sinxronlaşdırılır. Hər iki tərəf sayğacı artırır və birdəfəlik parolu hesablamaq üçün ondan istifadə edir.

HOTP-dən istifadə xüsusilə fiziki cihazın istifadə edildiyi və ya kontekstsiz OTP-nin yaradılması lazım olduğu hallarda geniş yayılmışdır.

HOTP standartı #RFC4226-da sənədləşdirilmişdir.

HOTP = Gizli Kod + Hərəkət edən Faktor (Sayğac)

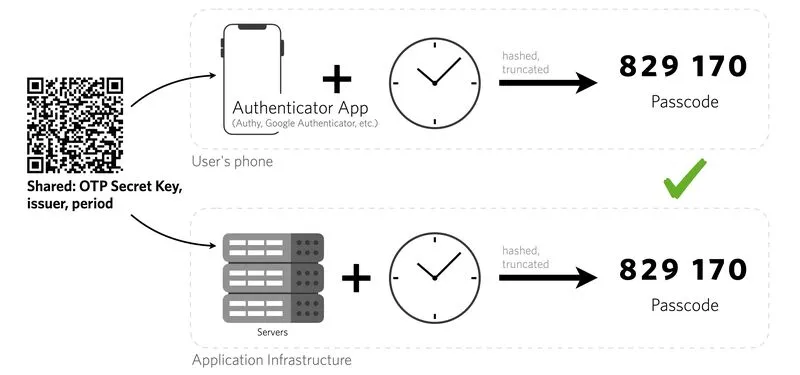

TOTP “Vaxt əsaslı birdəfəlik parol” deməkdir. TOTP müəyyən bir müddət ərzində etibarlı olan və adətən 30 saniyə kimi istifadə oluna bilən parollar yaradan birdəfəlik parol (OTP) protokoludur. HOTP kimi, sinxron sayğacdan çox vaxta əsaslanan statikdir.

Girişlərə paylaşılan gizli açar və sistem vaxtı daxildir. Tipik olaraq, yeniləmə vaxtı 6 baytlıq TOTP kodunu yenidən hesablamaq üçün istifadə olunur. Hər bir parolun etibarlı olduğu yenilənmə müddəti vaxt addımı adlanır. Bir qayda olaraq, vaxt addımlarının uzunluğu adətən 30 saniyə və ya 60 saniyədir. Bu pəncərədə parolunuzdan istifadə etməmisinizsə, o, artıq etibarlı olmayacaq və tətbiqinizə daxil olmaq üçün yeni parol tələb etməli olacaqsınız.

HOTP standartı #RFC6238-də sənədləşdirilmişdir.

TOTP = Gizli Kod + Hərəkət edən Faktor (Vaxt)

Məhdudiyyətlər və Üstünlüklər

HTOP və TOTP çox oxşardır. HOTP TOTP kimi işləyir, istisna olmaqla, zaman möhürü yerinə autentifikasiya sayğacından istifadə olunur. Bunun üstünlüyü ondan ibarətdir ki, HOTP cihazları saat tələb etmir. Hər iki üsul girişlərdən biri kimi gizli açardan istifadə edir, lakin TOTP digər giriş üçün sistem saatından istifadə edir, HOTP isə hər yeni yoxlama ilə artan sayğacdan istifadə edir.

Hər ikisi MFA-dan istifadə etməməkdən daha təhlükəsiz olsa da, həm HOTP, həm də TOTP-nin məhdudiyyətləri və üstünlükləri var. TOTP (iki texnologiyadan daha yenisi) istifadəsi və həyata keçirilməsi asandır, lakin vaxta əsaslanan element zamanın sürüşməsi (parolun yaradılması və istifadəsi arasındakı gecikmə) potensialına malikdir. İstifadəçi dərhal TOTP-yə daxil olmazsa, TOTP-nin ondan əvvəl bitmə şansı var. Beləliklə, server bunu nəzərə almalı və istifadəçinin avtomatik kilidləmədən yenidən cəhd etməsini asanlaşdırmalıdır.

HOTP sayğac sinxronizasiyasını itirməyə həssasdır. Beləliklə, əgər istifadəçi autentifikasiya etmədən bir OTP yaradırsa, cihaz sayğacı daha server sayğacı ilə uyğun gəlməyəcək. Bu, serverdə bir neçə sonrakı sayğac dəyərini sınaqdan keçirməklə azaldıla bilər.

HOTP bir az daha istifadəçi dostudur, çünki vaxta əsaslanan məhdudiyyətlər yoxdur, lakin kobud güc hücumlarına daha həssas ola bilər. Bu, HOTP-nin etibarlı olduğu potensial olaraq daha uzun pəncərə ilə bağlıdır. Bəzi HOTP formatları öz kodlarına vaxta əsaslanan komponent əlavə edərək, bu iki növ OTP arasındakı xətti müəyyən qədər bulandırmaqla bu zəifliyi nəzərə alıb.

Private açar paylaşımı

Şəxsi açarı təhlükəsiz şəkildə paylaşmaq vacibdir, çünki o, düzgün birdəfəlik parolun yaradılmasında və istifadəçinin şəxsiyyətinin yoxlanılmasında mühüm rol oynayır. Təhlükəsiz işə salınma və paylaşma prosesi sistemdə təhlükəsizlik səviyyəsini artırır və icazəsiz girişi məhdudlaşdırır.

Şəxsi Açar Paylaşma Metodları

Təhlükəsiz Kanal vasitəsilə: İstifadəçi və serverin ilkin açarı bir-birinə etibarlı şəkildə ötürdüyü ilkin nöqtə. Bu, adətən quraşdırma prosesi zamanı baş verir. Təhlükəsiz kanal, məsələn, SSL/TLS (HTTPS) istifadə edərək, açarın ötürülməsini şifrələyə və təhlükəsizliyi artıra bilər.

Fiziki mühitdə müsadirə: İstifadəçiyə fiziki təhlükəsizlik açarı verilir və bu açar oxuna bilən formatda istifadəçinin cihazına yüklənir. Bu fiziki qurğular adətən USB və ya NFC vasitəsilə kompüterlərə və ya mobil cihazlara qoşula bilər. Bu üsul təhlükəsizliyi artıran fiziki təhlükəsizlik qatını əlavə edir.

QR Kodlarla

Paylaşma: İstifadəçiyə QR kodu verilir və bu QR kodunu oxuyan mobil proqram təhlükəsizlik açarını istifadəçinin cihazında saxlayır. Bu, istifadəçi açarı əl ilə daxil etmədən tez və səhvsiz əlavə etməyə imkan verir. Məsələn, Google Authenticator, Authy və ya Microsoft Authenticator kimi proqramlardan istifadə edilə bilər.

Açarın əllə girişi: Təhlükəsizlik açarı istifadəçiyə əl ilə verilə bilər və istifadəçi əl ilə daxil olaraq bu açarı sistemə əlavə edir. Digər üsullardan istifadə etmək mümkün olmadıqda bu üsula üstünlük verilə bilər.

Əlavə Resurslar

How to create a TOTP 2FA code for your app

2-factor Authentication using TOTP

OTP-lərin bir çox faydası olsa da, bəzi dezavantajları da mövcuddur:

Zəif Əlçatanlıq: OTP-lər SMS və ya e-poçt vasitəsilə göndərildikdə, şəbəkə problemi və ya gecikmələr səbəbindən istifadəçiyə çatmaya bilər. Bu, xüsusilə zəif şəbəkə bağlantısı olan ərazilərdə yaşayanlar üçün çətinlik yarada bilər.

Təhlükəsizlik Riskləri: SMS-lə göndərilən OTP-lər müəyyən hallarda təhlükəsizlik baxımından zəif ola bilər. Hücuma məruz qalma riski (SIM Swap kimi hücumlar) nəticəsində OTP-lər ələ keçirilə bilər. Bu səbəbdən SMS ilə OTP göndərilməsi tam təhlükəsiz hesab edilmir.

İstifadəçi Məmnuniyyəti: Hər dəfə OTP tələb etmək istifadəçilər üçün əlavə bir addım kimi görünə bilər və giriş prosesini uzadar. Bu da bəzən istifadəçilərin narazılığına səbəb ola bilər, çünki proses mürəkkəbləşmiş görünə bilər.

Müvəqqəti Kodların Vaxt Məhdudiyyəti: OTP-lər yalnız qısa bir müddət üçün etibarlı olduğundan, istifadəçi kodu tez daxil etməzsə, vaxt bitə bilər və yenidən kod tələb olunmalıdır. Bu, istifadəçiyə əlavə çətinlik yarada bilər.

Texniki Dəstək Tələb Olunur: OTP sistemlərinin düzgün işləməsi üçün texniki infrastruktur və dəstək lazımdır. Sistem qüsurları və ya texniki problemlər səbəbindən istifadəçilər kodları əldə etməkdə çətinlik çəkə bilər.

OTP-lər müəyyən təhlükəsizlik risklərini azaltmaq üçün effektiv bir üsul olsa da, bu dezavantajlar səbəbindən istifadəçilərin rahatlığı və təhlükəsizliyi üçün ehtiyatla tətbiq edilməlidir. Alternativ olaraq, autentifikasiya tətbiqləri və ya biometrik üsullar kimi daha effektiv metodlar da düşünülə bilər.