Sysmon quraşdırılması və konfiqurasiyası

Hamıya salam

Bugünkü məqaləmizdə sysmon istifadə edərək Windows cihazlarında dərin girişin necə aparılacağını izah edəcəyik.

Əvvəla, Sysmon nədir?

SysInternals ailəsinindən olan Sysmon, şəbəkənizdəki qabaqcıl təhdidləri aşkarlamağa kömək edə biləcək mühüm host səviyyəsində monitorinq alətidir. Ümumi Anti-Virus/Host əsaslı müdaxilənin aşkarlanması sistemi (HIDS) həllərindən fərqli olaraq, Sysmon sistem fəaliyyətinə dərindən nəzarət edir və qabaqcıl hücumların yüksək inamlı göstəricilərini qeyd edir.

Sysmon aşağıdakı eventləri izləyir

- Prosesin yaradılması (tam CLİ və hashlərlə)

- Prosesin dayandırılması

- Şəbəkə əlaqələri

- Fayl yaratma zaman ştampları dəyişir

- Sürücü/şəkil yüklənir

- Uzaq remote threads

- Bütün disklərə girişə nəzarət

- RAM giriş icazələri

Quraşdırma üçün

Əvvəlcə bu ünvandan sysmon yükləyirik.

Normal hallarda xml konfiqurasiyasını vermədən quraşdırmaq olar, amma rast gəldiyim və çox bəyəndiyim hazır konfiqurasiyanın köməyi ilə quraşdırmaya davam edəcəyik.

https://github.com/SwiftOnSecurity/sysmon-config Siz bu linkdən sysmon üçün ən yaxşı təcrübələrin konfiqurasiyasını yükləyə və əldə edilən xml faylını sysmon qovluğuna yerləşdirə bilərsiniz.

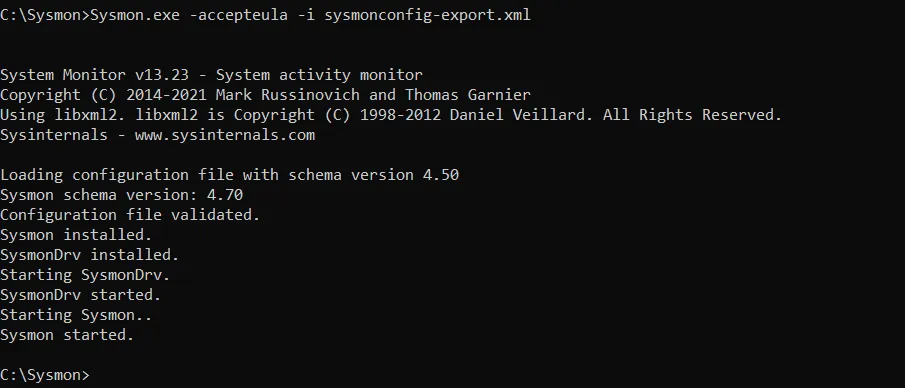

Sonra, powershell və ya cmd-dən asılı olmayaraq, administrator kimi açırıq.

sysmon.exe -accepteula -i sysmonconfig-export.xml

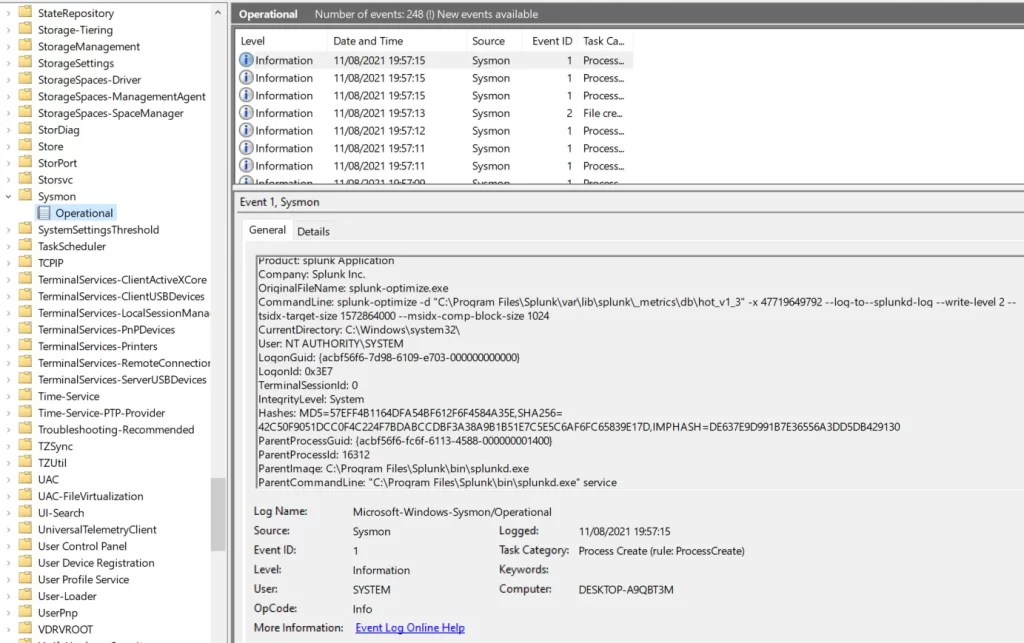

Quraşdırma tamamlandıqdan sonra siz Application and Services Logs -> Microsoft -> Windows -> Sysmon -> Operational vasitəsilə Windows eventlərə daxil ola bilərsiniz.

Bəs, bu sistemdə hansı eventlər var?

Event ID 1: Process creation

Event ID 2: A process changed a file creation time

Event ID 3: Network connection

Event ID 4: Sysmon service state changed

Event ID 5: Process terminated

Event ID 6: Driver loaded

Event ID 7: Image loaded

Event ID 8: CreateRemoteThread

Event ID 9: RawAccessRead

Event ID 10: ProcessAccess

Event ID 11: FileCreate

Event ID 12: RegistryEvent (Object create and delete)

Event ID 13: RegistryEvent (Value Set)

Event ID 14: RegistryEvent (Key and Value Rename)

Event ID 15: FileCreateStreamHash

Event ID 16: ServiceConfigurationChange

Event ID 17: PipeEvent (Pipe Created)

Event ID 18: PipeEvent (Pipe Connected)

Event ID 19: WmiEvent (WmiEventFilter activity detected)

Event ID 20: WmiEvent (WmiEventConsumer activity detected)

Event ID 21: WmiEvent (WmiEventConsumerToFilter activity detected)

Event ID 22: DNSEvent (DNS query)

Event ID 23: FileDelete (File Delete archived)

Event ID 24: ClipboardChange (New content in the clipboard)

Event ID 25: ProcessTampering (Process image change)

Event ID 26: FileDeleteDetected (File Delete logged)

Event ID 255: Error