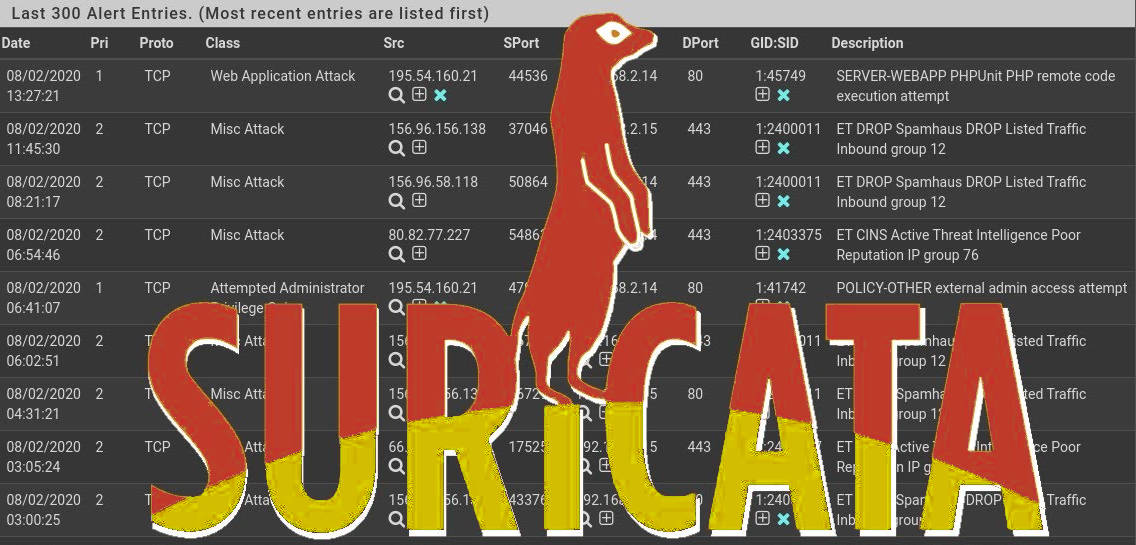

Suricata Quraşdırması və Qaydaları

Suricata pulsuz və açıq mənbəli, yetkin, sürətli və möhkəm şəbəkə təhlükəsinin aşkarlanması mühərrikidir. Suricata mühərriki real vaxt rejimində müdaxilənin aşkarlanması (IDS), daxili müdaxilənin qarşısının alınması (IPS), şəbəkə təhlükəsizliyi monitorinqi (NSM) və oflayn pcap emalına qadirdir. Suricata, güclü və hərtərəfli qaydalar və imza dilindən istifadə edərək şəbəkə trafikini yoxlayır və mürəkkəb təhlükələrin aşkarlanması üçün güclü Lua skript dəstəyinə malikdir.

Splunk, Logstash/Elasticsearch, Kibana və digər verilənlər bazaları kimi alətlərlə YAML və JSON inteqrasiyası kimi standart giriş və çıxış formatları ilə çətinlik çəkmədən edir. Suricata-nın sürətlə inkişaf edən icma əsaslı inkişafı təhlükəsizlik, istifadəyə yararlılıq və səmərəliliyə diqqət yetirir. Suricata layihəsi və onun kodu Suricatanın inkişafını və onun açıq mənbə layihəsi kimi davamlı uğurunu təmin etməyə sadiq olan qeyri-kommersiya təşkilatı olan Açıq İnformasiya Təhlükəsizliyi Fonduna (OISF) məxsusdur və dəstəklənir.

Qeyd: Quraşdırma Ubuntu ƏS sistemində həyata keçirilib.

Qurualma qaydası

$sudo apt update

$sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev libjansson4 libcap-ng-dev libmagic-dev libjansson-dev zlib1g-dev pkg-config rustc cargo -y

Lazımi paketlərin quraşdırılması başa çatdıqdan sonra onu suricata saytından yükləyə bilərsiniz. https://www.openinfosecfoundation.org/download/ 5.0.0 versiyasını yükləyirik.

$wget https://www.openinfosecfoundation.org/download/suricata-5.0.0.tar.gz

$tar -xvzf suricata-5.0.0.tar.gz

$cd suricata-5.0.0

$./configure — prefix=/usr — sysconfdir=/etc — localstatedir=/var

IPS ilə Suricata (Intrusion qarşısının alınması)

Suricata’nın Intrusion Prevention System (IPS) funksiyasını aktivləşdirmək üçün bizə bir neçə əlavə paket lazımdır. IPS xüsusiyyəti sistemə aşkar edilmiş hücumların qarşısını almaq üçün dinamik olaraq təhlükəsizlik divarı qaydalarını əlavə etməyə imkan verir.

$sudo apt install libnetfilter-queue-dev libnetfilter-queue1 libnfnetlink-dev

— Biz onu enable-nfqueue ilə konfiqurasiya edirik və yaradırıq.

$./configure --enable-nfqueue --prefix=/usr --sysconfdir=/etc -- localstatedir=/var$make

$make install $make install-conf

Ubuntu Paketlərinin quraşdırılması

Mənbədən quraşdırmaq əvəzinə, yeniləmə və quraşdırma Suricata Ubuntu paketlərindən istifadə etməklə sadələşdirilə bilər.

$sudo add-apt-repository ppa:oisf/suricata-stable

$sudo apt update

$sudo apt install suricata

Suricata quraşdırılması tamamlandı.

Suricata qayda strukturu ilə işlədiyi üçün cari qayda siyahısını yükləyə bilərsiniz.

ünvanında tapa bilərsiniz. İndi cəhd etmək üçün öz qayda strukturumuzu yaradacağıq. Əvvəlcə suricatanın işlədiyi konfiqurasiya faylını redaktə etməliyik.

$sudo nano /etc/suricata/suricata.yaml

HOME_NET — Hissəni öz şəbəkəmizə uyğun tənzimləyirik. (0/24 0–255-i əhatə edir.)

EXTERNAL_NET: “!$HOME_NET” qaydasında dəyişirik.

İstifadə etdiyimiz şəbəkənin adı ens33 olduğundan, konfiqurasiya faylında standart eth0-u ens33-ə dəyişirik.

· pcap: -interface: eth0 << pcap: -interface: ens33

· pfring: -interface: eth0 <<pfring: -interface: ens33

· af-packet: -interface: eth0 << af-packet: -interface: ens33

Lazımi redaktə etdikdən sonra işləməsi üçün konfiqurasiya faylında qayda faylımızın yerini və adını müəyyən etməliyik.

Default-rule-path bölməsində qayda fayllarını ehtiva edən kataloqu görürük. İstəsək dəyişə bilərik.

Qayda-fayllar bölməsində biz müəyyən edilmiş qaydaları görürük. İstifadə etmədiyimiz qaydalar üçün # ilə şərh xətti düzəldirik və yaradacağımız test.qaydaları əlavə edirik.

Bütün parametrlər edildikdən sonra suricata.yaml faylını saxlayıb bağlayırıq.

$sudo mkdir /var/lib/suricata

$sudo mkdir /var/lib/suricata/rules

$sudo nano /var/lib/suricata/rules/test.rules

Test.rules faylımızı yaratmaq üçün nano əmri ilə boş bir səhifə açırıq.

alert icmp any any -> $HOME_NET any (msg:”ICMP connection attempt”; sid:1000002; rev:1;)

alert tcp any any -> $HOME_NET 23 (msg:”TELNET connection attempt”; sid:1000003; rev:1;)

Nümunə qaydamızı orada yerləşdirdikdən sonra yadda saxlayıb çıxırıq.

Nəhayət, suricatanı işə salırıq.

$sudo suricata -c /etc/suricata/surita.yaml -i ens33

Sonra biz dərhal log qeydlərinin fərqli terminal ekranından saxlandığı fast.log faylına baxırıq.

$sudo tail -f /var/log/suricata/fast.log

Nəticədə maşınımıza göndərdiyimiz ping, müəyyən etdiyimiz qayda sahəsinə düşdüyü üçün fast.log faylında qeyd olunur.