FLARE VM nədir?

Kiber təhlukəsizlik sahəsində işləyən peşəkarlar üçün FLARE VM (FireEye Labs Advanced Reverse Engineering Virtual Machine) zəruri bir vasitədir. FLARE VM çox funksiyalı, çevik və tamamilə mövcud mütəxəssislərin ehtiyaclarını qarşılayan bir virtual mühitdir. Bu yazıda, FLARE VM-in nə olduğunu, istifadə sahələrini və üstünlüklərini ətraflı şəkildə araşdıracağıq.FLARE VM, FireEye tərəfindən yaradılmış, Windows üzerinde çalışan bir virtual üst quruluşdur. Əsasən zərərli proqram təhlili (malware analysis), şəbəkə trafiki araşdırması və çevik təhlukəsizlik yoxlamaları kimi funksiyalar üçün dizayn olunmuşdur. FLARE VM, Windows təhlili üçün çox sayda lazımi alətləri bir mühitdə toplamaq üzərə qurulub.

FLARE VM-in əsas xüsusiyyətlərinə baxaq

- Təmin olunmuş alətlər: FLARE VM-in daxilində bir çox tanınmış təhlil vasitələri movcuddur. Bura IDA Pro, Ghidra, x64dbg, və ilə bənzər vasitələr daxildir.

- Windows mühitində işləmə: FLARE VM Linux deyil, Windows mühitində qurulur, bu da Windows-də çalışan zərərli proqramları təhlil etməyi daha sümüklù və effektiv edir.

- Sadə quraşdırma: FLARE VM çox asan quraşdırma prosesinə malikdir. PowerShell skriptləri vasitəsilə quraşdırma mümkün olur.

- Tam çeviklik: Təcrübəli təhlukəsizlikçilər alətləri asanlıqla fərdiələşdirə bilərlə

FLARE VM-in istifadə olunduğu sahələrə baxaq

- Zərərli proqram təhlili: Reverse engineering prosesində zərərli proqramın kodları araşdırılır.

- Yaddaş forensikasi: FLARE VM, yaddaş forensikasi üçün çox lazımlı alətlər təmin edir.

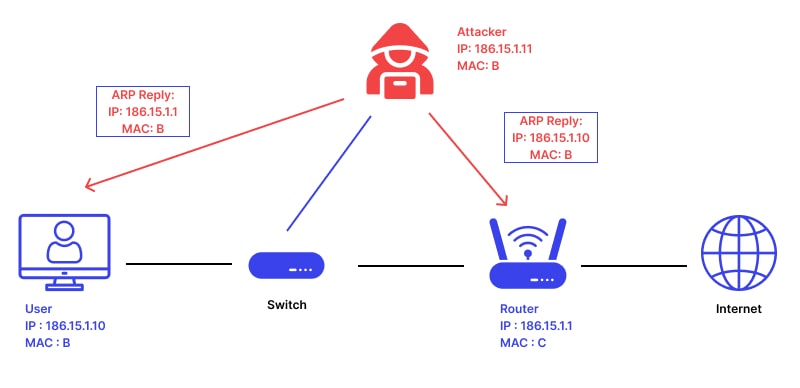

- Təhlukəsizlik araşdırmaları: Fərqli şəbəkə təhlukəsizlik təcavüzlərinin araşdırılmasında geniş istifadə olunur.

Quraşdırma üçün

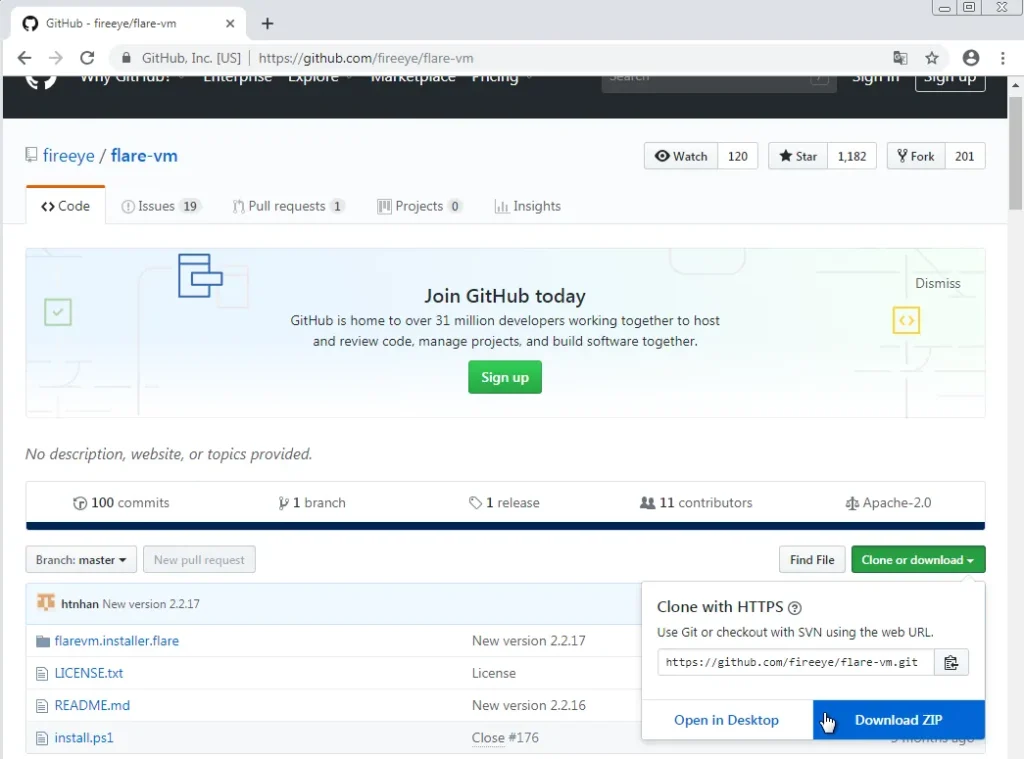

Quraşdırma üçün biz əvvəlcə yeni MS Windows virtual maşını yaradırıq və Flare VM-nin GitHub səhifəsindən powershell skriptini yükləyirik.

Qeyd: Virtual maşınınızın RAM və disk ölçüsü tamamilə sizə bağlıdır, lakin quraşdırılacaq alətlərin ölçüsünü (20 GB) nəzərə alaraq yer ayırmağınız tövsiyə olunur.

Hazır virtual maşınınızı buradan yükləyə bilərsiniz.

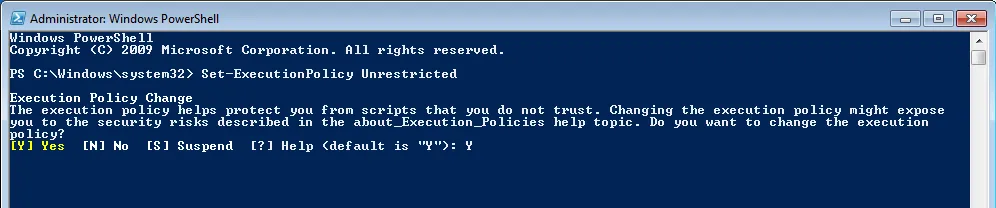

Analizatorda PowerShell-i Administrator olaraq açırıq və aşağıdakı əmri daxil etməklə skriptin icrasını aktiv edirik

Set-ExecutionPolicy Unrestricted

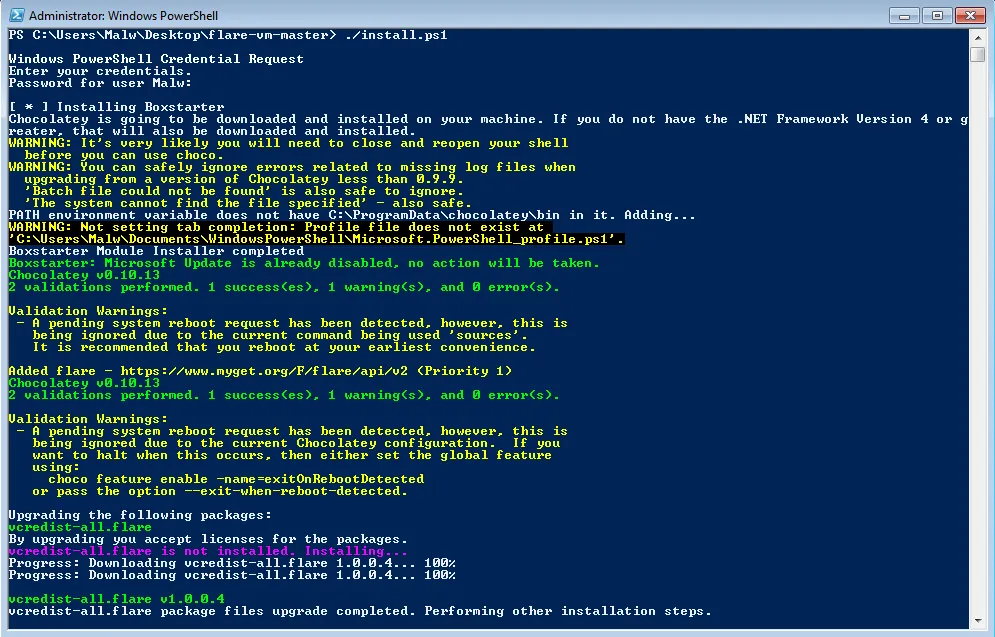

Bu proseslə icazələrimizi verdikdən sonra kompüterimizə endirdiyimiz və Powershell-də zip faylından çıxardığımız flare-vm-master qovluğuna daxil olur və install.ps1 faylımızı işə salırıq.

.\install.ps1

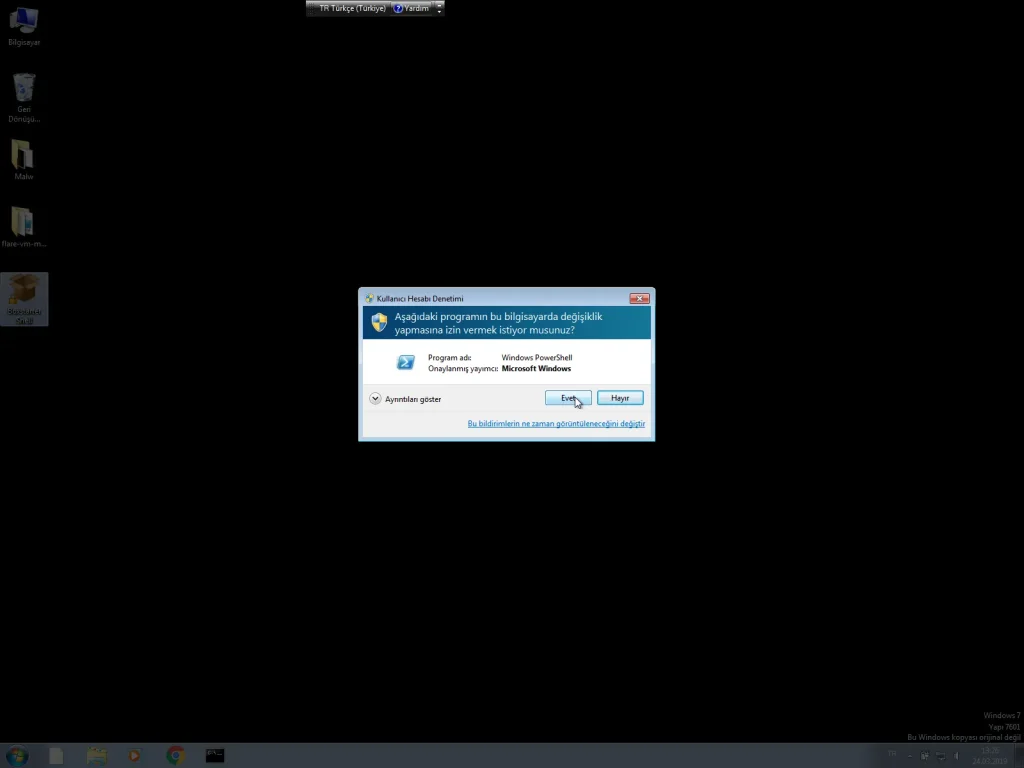

Bu mərhələdən sonra virtual maşınımız bir neçə dəfə söndürüb yenidən işə salmaqla quraşdırmanın bu mərhələsini tamamlayır. Kompüterimiz yenidən işə salındıqdan sonra masa üstü üzərində Boxstarter Shell adlı proqramı işə salırıq.

QEYD: Əgər yeni skript heç bir problem olmadan quraşdırılıbsa, bu addımı atlaya bilərsiniz

Proqramı açdığımız zaman terminalı görürük. terminala aşağıdakı kodu yazaraq əsas sistemin quraşdırılmasına başlayırıq.

Install-BoxstarterPackage -PackageName https://raw.githubusercontent.com/fireeye/flare-vm/master/install.ps1

Artıq bu prosesi tamamladığımız üçün internet sürətimizdən asılı olaraq təxminən 15-20 dəqiqə ərzində yüklənmiş bütün proqramlar və alətlərlə sistem açılacaq. Bu müddət ərzində sistem dəfələrlə bağlanıb açılaraq optimallaşdırılır.

Nəhayət, onlarla aləti özündə birləşdirən sistemimiz var. Quraşdırmanı tamamladıqdan sonra Powershell-i yenidən administrator kimi işə salırıq və icra siyasəti parametrlərimizi bərpa edirik.

Set-Executionpolicy Restricted

Zərərli proqramların təhlili çox əhatəli və geniş bir mövzu olduğundan, platformanın necə işlədiyini tam izah etmək bizim üçün mümkün deyil, lakin sistem haqqında məlumatı mənbələrdən əldə edə bilərsiniz.

Resurslardan istifadə edildi.

Android:

dex2jar, apktool…

Debuggers

flare-qdb, scdbg, OllyDbg, OllyDump, OllyDumpEx, OllyDbg2, OllyDumpEx, x64dbg, WinDbg, OllyDumpex, pykd

Decompilers

RetDec

Delphi

Interactive Delphi Reconstructor (IDR)

Disassemblers

IDA Free (5.0 & 7.0), Binary Ninja Demo, radare2, Cutter

.Net

de4dot, Dot Net String Decoder (DNSD), dnSpy, DotPeek, ILSpy, RunDotNetDll

Flash

FFDec

Forensic

Volatility

Hex Editors

FileInsight, HxD, 010 Editor

Java

JD-GUI, Bytecode-Viewer

Networking

FakeNet-NG, ncat, nmap, Wireshark

Office

Offvis, OfficeMalScanner

PDF

PDFiD, PDFParser, PDFStreamDumper

PE

PEiD, ExplorerSuite (CFF Explorer), PEview, DIE, PeStudio, PEBear, ResourceHacker, LordPE

Pentest

MetaSploit, Windows binaries from Kali Linux

Text Editors

SublimeText3, Notepad++, Vim

Visual Basic

VBDecompiler

Web

BurpSuite Free Edition