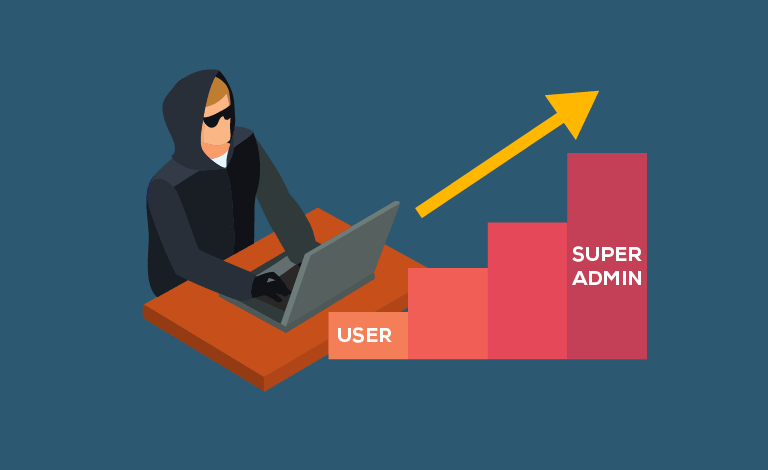

Exploit vasitəsilə privilege escalation

Bu gün sizə kiber təhlükəsizlikdə mühüm yer tutan və bir çox real hücum ssenarisində qarşımıza çıxan Exploit vasitəsilə Privilege Escalation — yəni zəifliklərdən istifadə edərək səlahiyyət artırma prosesindən bəhs edəcəyik. adətən administrator, root və ya SYSTEM səviyyəsinə keçməsidir. Bu proses hücum zəncirində çox vacib mərhələdir, çünki hücumçu sistemə ilkin giriş əldə etdikdən sonra istədiyi resurslara, fayllara və proseslərə tam nəzarət üçün bu səlahiyyət artımına ehtiyac duyur. Exploitlər adətən məlum zəifliklər (CVE), səhv konfiqurasiya, zəif icazələr və ya proqram təminatında kod səhvləri üzərindən həyata keçirilir. Əsas növləri vertical (yuxarı səviyyəyə keçid) və horizontal (eyni səviyyədə digər hesabın səlahiyyətlərinin ələ keçirilməsi) privilege escalation-dur. Linux sistemlərində SUID bitli fayllar, kernel zəiflikləri (məsələn, Dirty COW – CVE-2016-5195), konfiqurasiya boşluqları və ya environment dəyişənlərdən sui-istifadə ilə icra olunur. Windows sistemlərində DLL hijacking, token impersonation, xidmətlərin zəif icazələri, UAC bypass və ya səhv təyin olunmuş NTFS icazələri üzərindən həyata keçirilə bilər. Ən çox istifadə olunan exploit alətləri LinPEAS, WinPEAS, PowerUp, Sherlock, Dirty COW scriptləri, Juicy Potato və PrintNightmare kimi CVE exploitləridir. Hücumçu sistemdə əvvəlcə whoami, id, uname -a, sudo -l, find / -perm -4000, icacls, tasklist kimi əmrlərlə zəiflikləri araşdırır, daha sonra uyğun exploit tətbiq edərək root və ya SYSTEM səviyyəsində shell əldə edir. Bunu önləmək üçün sistem daim yenilənməli, SUID və təhlükəli binary-lər yoxlanmalı, istifadəçi hüquqları məhdudlaşdırılmalı, audit logs izlənməli, EDR və SIEM sistemləri ilə real vaxt təhlil aparılmalıdır. Exploit əsaslı privilege escalation həm Red Team, həm də SOC analitikləri üçün kritik analiz nöqtəsidir. Bu üsul hücumun ssenarisini dəyişə, ransomware yerləşdirməyə və ya APT hücumlarını uzunmüddətli etmək üçün arxa qapı yaratmağa imkan verir.